Promemoria di fine supporto per Windows 10 Pro e qualificazione Windows 11 per sistemi Dx GeneXpert selezionati

Aggiornamento 17 luglio 2025

Nell’ambito dell’impegno di Cepheid per una gestione coerente delle patch di sicurezza del sistema operativo Microsoft, si ricorda che Microsoft prevede di terminare il supporto per Windows 10 Pro il 14 ottobre 2025. Dopo questa data, Microsoft non fornirà più patch o aggiornamenti di sicurezza critici per Windows 10 Pro. Per mantenere i più elevati standard di sicurezza e prestazioni, consigliamo vivamente un aggiornamento del sistema operativo su GeneXpert.

Cepheid ha ora qualificato un aggiornamento a Windows 11 Pro per alcuni sistemi Dx GeneXpert già spediti e in uso con Windows 10 Pro (esclusi quelli che utilizzano Windows 10 IoT Enterprise LTSC). Per essere idonei a questo aggiornamento, i sistemi GeneXpert devono eseguire la versione del software Dx GeneXpert 6.4 o successiva e soddisfare specifici requisiti hardware e di sistema operativo.

È disponibile un volantino multilingue (codice articolo 303-5234) contenente un elenco di requisiti e ulteriori informazioni sull’opzione di aggiornamento di Windows 11 Pro. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i seguenti sistemi GeneXpert:

• Computer Infinity GeneXpert con sistema operativo Windows 10 Pro.

• GeneXpert-II con sistema operativo Windows 10 Pro.

• GeneXpert-IV con sistema operativo Windows 10 Pro.

• GeneXpert-XVI con sistema operativo Windows 10 Pro.

I seguenti sistemi GeneXpert non rientrano in questo avviso:

• I sistemi GeneXpert Infinity e Dx con Windows 10 IoT Enterprise LTSC non richiedono una modifica in quanto sono ancora pienamente supportati da Microsoft attraverso aggiornamenti di sicurezza continui.

• I sistemi Dx GeneXpert collegati a un touchscreen non richiedono una modifica.

• I sistemi Hub GeneXpert Xpress impiegati in ambienti con esenzione CLIA continueranno a ricevere aggiornamenti del sistema operativo Windows fino al 9 gennaio 2029.

Notifica di vulnerabilità critica: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 fino a CVE-2024-49018

Aggiornamento 17 luglio 2025

CONTESTO

Il sistema Dx GeneXpert con il software Dx 6.5 è interessato da molteplici vulnerabilità critiche in Microsoft SQL Server 2019 (versione 15,0:4223,1) che possono consentire l’esecuzione remota di codice e l’esecuzione di comandi non autorizzati.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione attuale di SQL Server

Andare al seguente percorso e controllare la versione:

C:\Programmi\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe Se la versione è 15,0.4223,1, passare alla fase successiva.

2. Scaricare e applicare la patch

Fare doppio clic sul collegamento sottostante per installare l’eseguibile:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3. Verificare l’aggiornamento

Dopo l’installazione, verificare che la versione di SQL Server sia aggiornata a 15,0.4410,1.

Notifica di aggiornamento e vulnerabilità critica di Adobe Reader: Da CVE-2024-49530 fino CVE-2024-49535 e CVE-2025-24431, da CVE-2025-27158 fino a CVE-2025-27164, CVE2025-27174

Aggiornamento 17 luglio 2025

CONTESTO

Sono state identificate più vulnerabilità nelle versioni di Adobe Acrobat Reader precedenti a 25:001:20432, che potrebbero consentire l’esecuzione arbitraria di codice. Sono documentate in APSB25-14.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione installata

Percorso: C:\Programmi (x86)\Adobe\Acrobat Reader DC\Reader Se la versione è precedente a 25.001.20432, passare alla fase successiva.

2. Scaricare e installare l’aggiornamento

Visitare la pagina di download di Adobe Acrobat Reader

- Fare clic su “Altre opzioni di download” e installare la versione 25.001.20432 (preferibile).

- Se questa versione non è disponibile, aggiornare alla versione 24.005.20320.

3. Verificare l’aggiornamento

Confermare che la versione è aggiornata a 25.001.20432 o 24.005.20320

Notifica di vulnerabilità critica: Aggiornamento sulla sicurezza di Windows 10 KB5049981

Aggiornamento 17 luglio 2025

CONTESTO

L’host remoto di Windows 10 non dispone dell’aggiornamento di sicurezza KB5049981, esponendolo a potenziali vulnerabilità tra cui l’escalation dei privilegi e l’esecuzione remota di codice.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

I seguenti CVE rientrano nell’ambito: CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software Dx GeneXpert 6.5 con Windows 10 versione 21H2 o 22H2.

AZIONI RICHIESTE DAI CLIENTI

1. Percorso di download e applicazione

Fare doppio clic sul file .msu da installare:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Verificare l’aggiornamento

Verificare che il sistema sia stato aggiornato tramite la cronologia di Windows Update o le informazioni di sistema.

Notifica di vulnerabilità critica: CVE-2025-21176

Aggiornamento 17 luglio 2025

CONTESTO

All’installazione di Microsoft .NET Framework 4.8.1 sull’host remoto manca un aggiornamento della sicurezza, che lo espone all’esecuzione remota di codice. Questa vulnerabilità può consentire agli aggressori di eseguire codice non autorizzato tramite una richiesta appositamente predisposta.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i sistemi Dx 6.5 che eseguono Microsoft .NET Framework 4.8.1.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione attuale. Aprire:

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- Se la versione è 4.8.9256.0, passare alla fase successiva.

2. Scaricare e applicare la patch

Fare doppio clic sul file .msu da installare:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3. Verificare l’aggiornamento

Confermare che la versione sia aggiornata a 4.8.9290,0.

Supporto protocollo TLS 1.0/1,1

Aggiornamento 17 luglio 2025

CONTESTO

Il servizio remoto accetta connessioni crittografate che utilizzano TLS 1.0 e TLS 1.1, protocolli obsoleti e non sicuri. Questi protocolli sono potenzialmente vulnerabili a vari attacchi crittografici e dovrebbero essere disabilitati a favore di TLS 1.2 o TLS 1.3.

Per ulteriori informazioni, fare riferimento a quanto segue:

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e del database o dei dati dei test, attenersi alla seguente procedura:

Passaggi da seguire per l’applicazione.

1. Cercare "Editor registro" nella barra di ricerca di Windows.

2. Andare al percorso sottostante.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Nella sezione Protocolli, creare una struttura a due chiavi (cartelle) per TLS 1.0 e TLS 1.1. Nota: fare clic con il pulsante destro del mouse sui protocolli per creare una nuova chiave.

4. In ogni cartella TLS, creare altre due chiavi (cartelle) come Client e Server.

5. Fare clic sulla cartella client, sullo spazio vuoto RHS, fare clic con il pulsante destro del mouse e selezionare l’opzione NEW-DWORD.

6. Rinominare in “Abilitato”; il valore dovrebbe essere impostato su “0”.

Nota: creare gli stessi valori per TLS 1.0 e TLS 1.1 e per le cartelle client e server.

7. Chiudere l'editor.

8. Aprire Gestione configurazione SQL Server.

9. Fare clic sull'opzione Servizi SQL Server.

10. Arrestare e avviare il servizio SQL Server (MSSQLSERVER).

11. Chiudere l'applicazione Gestione configurazione SQL Server.

12. Scaricare lo strumento Nmap da Google e installarlo nel sistema.

13. Aprire il prompt dei comandi e immettere il comando seguente.

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Premere il tasto Invio sulla tastiera.

15. Verificare che nel prompt cmd sia visualizzato solo TLS 1.2 e versioni successive.

Notifica di vulnerabilità critica: Microsoft SQL Server 2017

Aggiornamento 17 luglio 2025

CONTESTO

L’installazione di Microsoft SQL Server 2017 sull’host remoto non dispone dell’aggiornamento di sicurezza KB5046858, esponendolo a potenziali vulnerabilità di esecuzione remota di codice.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

I seguenti CVE rientrano nell’ambito: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, da CVE-2024-48993 fino a CVE-2024-49043

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione attuale di SQL Server. Percorso:

C:\Programmi\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- Se la versione è 14.0.3294.2, passare alla fase successiva.

2. Scaricare e applicare la patch

Fare doppio clic sul link del file eseguibile qui:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3. Verificare l’aggiornamento

Confermare che la versione sia aggiornata a 14,0.3485,1.

Notifica di vulnerabilità critica: Aggiornamento della sicurezza di Windows 10 KB5051974, KB505518, KB5060633

Aggiornamento 17 luglio 2025

CONTESTO

L’host remoto di Windows 10 non dispone dell’aggiornamento di sicurezza KB5051974, che corregge diverse vulnerabilità tra cui l’esecuzione remota di codice e l’escalation dei privilegi.

I seguenti CVE rientrano nell’ambito: CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, da CVE-2025-21349 fino a CVE-2025-21420

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

1. Scaricare e applicare la patch

Fare doppio clic sul file .msu da installare:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Verificare l’aggiornamento per KB5051974

Confermare l’installazione tramite la cronologia di Windows Update o le informazioni di sistema.

3. Aggiornamenti aggiuntivi per KB5055518 e KB5060533

Assicurarsi di aver scaricato l’ultimo aggiornamento di sicurezza di Microsoft Windows che consente al sistema di essere completamente protetto da questa vulnerabilità. I clienti con aggiornamenti automatici non devono intraprendere ulteriori azioni. Se non fossero ancora stati automatizzati gli aggiornamenti di Windows, selezionare Start > Impostazioni > Aggiornamento e sicurezza > Windows Update, quindi selezionare “Verifica aggiornamenti”.

Notifica di vulnerabilità critica: Aggiornamento di sicurezza di Windows 10 KB5060533

Aggiornamento 17 luglio 2025

CONTESTO

L’host remoto di Windows 10 non dispone dell’aggiornamento di sicurezza KB5060533. Questo aggiornamento risolve le vulnerabilità nel kernel di Windows che potrebbero consentire l’escalation dei privilegi e il denial of service.

I seguenti CVE rientrano nell’ambito: CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione attuale del kernel

Percorso: C:\Windows\system32\ntoskrnl.exe

- Se la versione è 10.0.19041.4894, passare alla fase successiva.

2. Scaricare e applicare la patch. Scaricare KB5060533

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificare l’aggiornamento

Dopo aver applicato la patch, verificare che la versione del kernel sia aggiornata a 10,0.19041.5965.

Nota: si tratta di un aggiornamento cumulativo. L’applicazione di KB5060533 da sola è sufficiente e include tutte le correzioni di sicurezza precedenti a livello di kernel.

Notifica di vulnerabilità critica: Aggiornamento di sicurezza di Windows 10 KB5060533

Aggiornamento 17 luglio 2025

CONTESTO

L’host remoto di Windows 10 non dispone dell’aggiornamento di sicurezza KB5060533, che risolve le vulnerabilità critiche nel kernel di Windows e nei componenti di sistema.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

I seguenti CVE rientrano nell’ambito: CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

1. Verificare la versione attuale del kernel

Percorso: C:\Windows\system32\ntoskrnl.exe

- Se la versione è 10.0.19041.5369, passare alla fase successiva.

2. Scaricare e applicare la patch

Scaricare KB5060533 per 2025-04 Aggiornamento cumulativo per Windows 10 versione 22H2 per sistemi basati su x64 (la prima riga elencata qui):

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Verificare l’aggiornamento

Verificare che la versione del kernel sia aggiornata a 10,0.19041.5965.

Vulnerabilità critica Microsoft .NET Core SDK Notifiche: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Aggiornamento 21 aprile 2025

CONTESTO

Il sistema Infinity che esegue il software Xpertise 6.8 sul computer GeneXpert utilizza le versioni Microsoft .NET Core SDK precedenti a 6.0:35, che contengono varie vulnerabilità critiche di sicurezza identificate nell’avviso del fornitore, tra cui CVE-38229, CVE-2024-43483, CVE-2024-4384 e CVE-2024-43485. Per ulteriori informazioni, fare riferimento a quanto segue:

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Se si utilizza .NET 6.0 o qualsiasi versione precedente a 8.0:11, si consiglia vivamente di eseguire l’aggiornamento a .NET 8.0:11, poiché .NET 6.0 non riceverà più patch di sicurezza per questa vulnerabilità da Microsoft.

Per verificare e correggere la versione, fare riferimento ai seguenti passaggi:

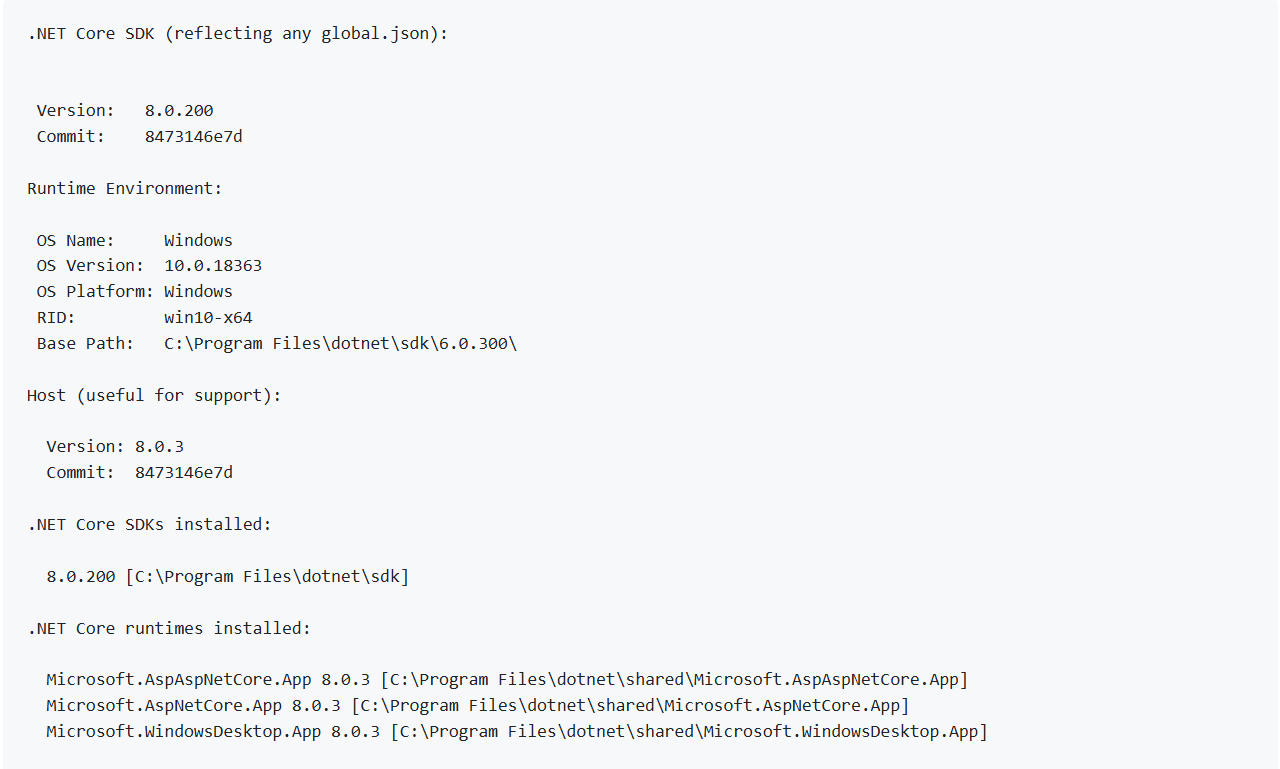

1. Identificare le versioni interessate: verificare se l’applicazione sta utilizzando una delle versioni interessate di .NET Core SDK. È possibile elencare le versioni installate eseguendo il comando dotnet --info, con un output simile al seguente:

2. Se si dispone di una versione precedente a 8.0.11, continuare con i seguenti passaggi

3. Per risolvere il problema, installare l’ultima versione di .NET 8.0.11 dal seguente link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. Per verificare che il file di download non sia danneggiato, utilizzare le informazioni di checksum SHA512 di cui sopra per convalidare il file come spiegato in Verificare i file binari scaricati

5. Verificare le versioni installate eseguendo il comando dotnet --version, con un output simile al seguente:

6. Verificare che l’output sia: C:\Users/VirtualLab-Dev Team>Dotnet –version 8.0.11 per correggere questa vulnerabilità.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2023-48674

Aggiornamento 21 aprile 2025

CONTESTO

Il BIOS Dell sul sistema Infinity è privo di una patch di sicurezza ed è quindi affetto da una vulnerabilità di terminazione NULL impropria che può causare una condizione di denial of service (DoS). Un utente con privilegi elevati e accesso di rete al computer può inviare dati dannosi.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi che la “versione fissa” per la serie OptiPlex XE4 sia 1:22,0 per la serie OptiPlex XE4, mentre la versione installata è attualmente 1.9.0. Per verificare e correggere la versione di Dell OptiPlex XE4, fare riferimento ai seguenti passaggi:

1. Verificare la versione attuale del BIOS:

a. Controllare la versione attuale del BIOS installata sul sistema OptiPlex XE4. Se è 1.9.0. Seguire il passaggio 2.

2. Scaricare la versione del BIOS fisso:

a. Visitare il sito di assistenza Dell e scaricare la versione 1.22,0 del BIOS per la serie OptiPlex XE4.

3. Prepararsi per l’aggiornamento del BIOS:

a. Eseguire il backup di tutti i dati importanti per evitare la perdita di dati durante il processo di aggiornamento.

b. Assicurarsi che il sistema sia collegato a una fonte di alimentazione affidabile.

4. Aggiornare il BIOS:

a. Seguire le istruzioni fornite da Dell per aggiornare il BIOS. Ciò comporta in genere l’esecuzione del file eseguibile scaricato e seguire i prompt sullo schermo.

5. Verificare l’aggiornamento:

a. Dopo l’aggiornamento, riavviare il sistema e immettere la configurazione del BIOS per confermare che la versione del BIOS sia ora 1.22,0.

6. Monitorare le prestazioni del sistema:

a. Cepheid consiglia di monitorare il computer dopo l’aggiornamento per rilevare eventuali comportamenti insoliti e segnalare eventuali problemi al supporto tecnico di Cepheid.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Vulnerabilità critica associata alle autorizzazioni Windows

Aggiornamento 21 aprile 2025

CONTESTO

Il file eseguibile del servizio Windows con autorizzazioni non sicure sull'host remoto può consentire a un utente senza privilegi una potenziale sovrascrittura con codice arbitrario con conseguente privilege escalation. Per ulteriori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/65057.

PRODOTTI CEPHEID INTERESSATI

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

Cepheid raccomanda l’implementazione di questo aggiornamento da parte del reparto IT della propria organizzazione.

Assicurarsi che i seguenti gruppi non dispongano delle autorizzazioni per modificare o scrivere file eseguibili del servizio che contengono eseguibili del servizio:

- Tutti

- Utenti

- Utenti del dominio

- Utenti autenticati

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: Da CVE-2024-48993 a CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Aggiornamento 21 aprile 2025

CONTESTO

L’installazione di Microsoft SQL Server sull’host remoto non contiene aggiornamenti di sicurezza. È quindi influenzato da molteplici vulnerabilità. Una terza parte potrebbe potenzialmente sfruttare questa vulnerabilità e bypassare l’autenticazione ed eseguire comandi arbitrari non autorizzati. Per ulteriori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/211471.

PRODOTTI CEPHEID INTERESSATI

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

La versione corretta deve essere 2019.150.4410,1 per la versione di SQL Server 15,0.4223,1 Express Edition e istanza di SQL Server MSSQLSERVER.

Scaricare dal link qui sotto e procedere con l’applicazione della patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, da CVE-2025-21228 fino a CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, da CVE-2025-21304 fino a CVE-2025-21308

Aggiornamento 21 aprile 2025

CONTESTO

L’host remoto di Windows non dispone dell’aggiornamento di sicurezza 5049981. È pertanto interessato da molteplici vulnerabilità tra cui, a titolo esemplificativo ma non esaustivo:

- Vulnerabilità di esecuzione del codice remoto del driver di trasporto multicast affidabile (RMCAST) di Windows.

- Vulnerabilità di esecuzione di codice remoto nel servizio di telefonia di Windows.

- Vulnerabilità di divulgazione di informazioni di BitLocker di Windows.

Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODOTTI CEPHEID INTERESSATI

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

C:\Windows\system32\ntoskrnl.exe non è stato sottoposto a patch e la versione corretta deve essere: 10,0.19041.5369

Scaricare dal link qui sotto e procedere con l’applicazione della patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2025-21176

Aggiornamento 21 aprile 2025

CONTESTO

CVE-2025-21176 è una vulnerabilità di sicurezza in Microsoft .NET Framework e Visual Studio che consente a terzi di eseguire il codice da remoto. Per ulteriori informazioni, fare riferimento a quanto segue: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODOTTI CEPHEID INTERESSATI

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

La versione remota deve essere 4.8.4772,0.

Scaricare dal link qui sotto e procedere con l’applicazione della patch: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Annuncio di aggiornamento del software Dx GeneXpert 6.5 per il sistema operativo Windows

Aggiornamento 1º gennaio 2025

Desideriamo informare di un importante aggiornamento riguardante la compatibilità e il supporto per la versione del software Dx GeneXpert 6.5 di Cepheid utilizzato con i sistemi Dx GeneXpert.

Con effetto immediato, la versione del software Dx GeneXpert 6.5 non può più essere installata sui computer con il sistema operativo Windows 7. Questa decisione segue la fine del supporto per il sistema operativo Windows 7 da parte di Microsoft. A causa della fine del supporto di Windows 7, Cepheid non è in grado di garantire la sicurezza e la funzionalità del software Dx GeneXpert 6.5 su questo sistema operativo. Continuare a utilizzare Dx GeneXpert 6.5 su Windows 7 potrebbe esporre i dati in quel computer e nei dispositivi connessi a vulnerabilità di sicurezza informatica.

Cepheid consiglia ai sistemi Dx GeneXpert con Windows 7 di eseguire l’aggiornamento a un sistema operativo supportato (Windows 10 IoT Enterprise LTSC) su un computer configurato da Cepheid che continuerà a ricevere aggiornamenti regolari e patch di sicurezza fino al 13 gennaio 2032. Ciò garantirà la sicurezza continua e le prestazioni ottimali dei sistemi Dx GeneXpert nella versione più recente del software Dx GeneXpert 6.5.

Come passo successivo, si consiglia di identificare tutti i sistemi che eseguono attualmente Windows 7 con la versione del software Dx GeneXpert 6.5 e pianificare l’aggiornamento di questi sistemi a un sistema operativo supportato attivamente. Fare riferimento alle linee guida della propria organizzazione o istituto in merito alla necessità di una nuova convalida una volta installato un nuovo sistema operativo come parte dell’aggiornamento.

In caso di domande o per richiedere assistenza per il processo di aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Aggiornamento di sicurezza di Microsoft Windows

Aggiornamento 1º gennaio 2025

CONTESTO

Microsoft ha rilasciato un aggiornamento per risolvere i problemi di sicurezza per il sistema operativo Windows. Per ulteriori informazioni, l’articolo di Microsoft KB5043064 può essere trovato qui: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

I seguenti CVE rientrano nell’ambito: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Scaricare il seguente link dal sito Web Microsoft: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifiche di vulnerabilità critica: CVE-2024-21814 e CVE-2023-28388

Aggiornamento 1º gennaio 2025

CONTESTO

Il software del dispositivo Chipset installato sul touchscreen di Cepheid OS potrebbe contenere una vulnerabilità relativa a un elemento di percorso di ricerca non controllato, consentendo potenzialmente a un utente malintenzionato locale autenticato di elevare i propri privilegi.

Per ulteriori informazioni, fare riferimento a quanto segue:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODOTTI CEPHEID INTERESSATI

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

Eseguire l’aggiornamento alla versione del software 10,1.19444.8378 o successiva. L’ultima versione dell’utilità è disponibile qui (versione 10,1.19867.8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2024-37334

Aggiornamento 1º gennaio 2025

CONTESTO

Il driver OLE DB di SQL Server installato sull’host remoto non dispone di un aggiornamento di sicurezza ed è interessato da una vulnerabilità di esecuzione di codice remoto, che può portare un utente autenticato a connettersi potenzialmente a un database SQL server dannoso tramite un driver di connessione. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

Il link alla patch si trova qui sotto. Fare clic sul link e quindi su “Download” per procedere.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2024-38081

Aggiornamento 1º gennaio 2025

CONTESTO

CVE-2024-38081 è una vulnerabilità che interessa .NET Framework 3.5, 4.8 e 4.81, in cui al computer Cepheid manca un aggiornamento della sicurezza. Il computer potrebbe essere interessato da una vulnerabilità di esecuzione remota di codice. Per ulteriori informazioni, fare riferimento a KB5039893 o KB5039884 di Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

Interessa i clienti Dx che utilizzano il software Cepheid OS 2.1 sul touchscreen.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver scaricato l’ultimo aggiornamento della sicurezza di Microsoft Windows di luglio 2024 per Windows 10 versione 21H2 e Windows 10 22H2, che consente al sistema di essere completamente protetto da questa vulnerabilità. I clienti con aggiornamenti automatici non devono intraprendere ulteriori azioni.

Se non fossero ancora stati automatizzati gli aggiornamenti di Windows, selezionare Start > Impostazioni > Aggiornamento e sicurezza > Windows Update, quindi selezionare “Verifica aggiornamenti”.

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database prima dell’installazione della patch. Per istruzioni su come spegnere il software Dx ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell’utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione.

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Notifica di vulnerabilità critica: CVE-2024-38081

Aggiornamento 1º gennaio 2025

CONTESTO

Il computer Cepheid che esegue il sistema operativo Windows ha installato almeno un servizio che utilizza un percorso di servizio senza virgolette e che può consentire a una terza parte di inserire un file eseguibile nel percorso del servizio interessato. Per ulteriori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/63155.

I seguenti CVE rientrano nell’ambito: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro di sistema e del database o dei dati di test, aprire e aggiornare NetPipeActivator con quanto segue: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Notifica Apache Log4j

Aggiornamento 1º gennaio 2025

CONTESTO

La versione di Apache Log4j sul computer Cepheid con sistema operativo Windows può essere influenzata da un’esecuzione remota di codice quando è configurata per utilizzare JMSappender. Questo si trova in Apache Log4j versione 1.2. Per ulteriori informazioni, fare riferimento a quanto segue:

I seguenti CVE rientrano nell’ambito: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Si consiglia un aggiornamento SQL a CU16 KB5011644 da SQL Server 2019 RTM. Procedere come segue:

- Scaricare l’aggiornamento:

- Seguire il link a Microsoft Update Catalog e fare clic qui: Microsoft Update Catalog

- Scaricare il pacchetto di aggiornamento appropriato per il sistema.

- Prepararsi per l’aggiornamento:

- Eseguire il backup dei dati: assicurarsi di avere un backup completo dei database e del sistema.

- Controllare i requisiti di sistema: verificare che il sistema soddisfi i requisiti per l’aggiornamento.

- Notificare gli utenti: informare gli utenti dell’aggiornamento pianificato e dei potenziali tempi di inattività.

- Installare l’aggiornamento:

- Eseguire il programma di installazione: eseguire il pacchetto di aggiornamento scaricato.

- Seguire le istruzioni riportate sullo schermo: il programma di installazione guiderà l’utente nel processo di aggiornamento. Leggere e seguire attentamente tutte le istruzioni.

- Riavviare i servizi: al termine dell’installazione, riavviare i servizi SQL Server.

- Verificare l’aggiornamento:

- Controllare la versione di SQL Server: Aprire SQL Server Management Studio (SSMS) ed eseguire la seguente query per verificare l’aggiornamento:

- SELECT @@VERSION; la versione deve essere aggiornata alla 15.0.4223.11

- Rivedere i registri: controllare i registri degli errori di SQL Server e il Visualizzatore eventi (Event Viewer) di Windows per eventuali problemi durante l’aggiornamento.

- Attività post-aggiornamento:

- Eseguire test: eseguire test per verificare che SQL Server funzioni correttamente dopo l’aggiornamento.

- Monitorare le prestazioni: tenere d’occhio le prestazioni del server per assicurarsi che non ci siano problemi imprevisti.

- Aggiornare la documentazione: documentare il processo di aggiornamento ed eventuali modifiche apportate.

Notifica di vulnerabilità critica: CVE-2013-3900

Aggiornamento 1º gennaio 2025

CONTESTO

CVE-2013-3900 è una vulnerabilità di WinVerifyTrust che può interessare un computer Cepheid con sistema operativo Windows. Questa vulnerabilità può portare alla ricezione di richieste appositamente predisposte per eseguire codice arbitrario. Per maggiori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/166555.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid all’indirizzo techsupport@cepheid.com.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e dei dati del database o di test, aprire il registro di sistema, accedere alle strutture delle cartelle 2 sottostanti e abilitare "EnableCertPaddingCheck"=""1" come indicato di seguito. Creare le cartelle come richiesto se non sono già disponibili.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fine del supporto per Windows 10 Pro

Aggiornamento 22 luglio 2024

CONTESTO

Nell’ambito dell’impegno di Cepheid a supportare il nostro menu di test garantendo al contempo una gestione coerente delle patch di sicurezza, ti informiamo della fine del supporto di Microsoft Windows 10 Pro il 14 ottobre 2025.

Per tutti i clienti che utilizzano Windows 10 Pro, Cepheid consiglia un aggiornamento a Windows 10 IoT Enterprise LTSC 2021 con l’ultima versione del software del prodotto Cepheid che garantisce un supporto attivo con la più recente protezione della sicurezza informatica e della privacy dei dati fino al 13 gennaio 2032.

Il sistema operativo Windows 7 non è più supportato attivamente da Microsoft e l’uso continuato può introdurre una potenziale esposizione dei dati su quel computer e su qualsiasi dispositivo connesso a vulnerabilità della sicurezza informatica. Se il sistema fosse collegato a un PC/laptop con il sistema operativo Windows 7, si consiglia vivamente di eseguire un aggiornamento. Vedere la comunicazione precedente di Cepheid qui.

In caso di domande o dubbi sulla transizione a Windows 10 IoT Enterprise LTSC 2021, contattare il rappresentante Cepheid locale. È anche possibile contattare il supporto tecnico di Cepheid.

La ringraziamo per la fiducia riposta nei nostri prodotti e per la collaborazione che abbiamo instaurato, continueremo a impegnarci per offrirle una transizione personalizzata al fine di sfruttare al meglio le caratteristiche delle nostre soluzioni e tecnologie più recenti.

Notifica di vulnerabilità critica: CVE-2016-2183 copre la vulnerabilità OpenSSL

Aggiornamento 17 settembre 2024

CONTESTO

Le cifrature DES e Triple DES utilizzate nei protocolli TLS, SSH e IPSec possono consentire agli aggressori remoti di raccogliere dati di testo in chiaro rispetto a una sessione crittografata di lunga durata. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Cepheid raccomanda l’implementazione di questo aggiornamento da parte del reparto IT della propria organizzazione.

Per applicare la patch, attenersi alla seguente procedura:

- Nel sistema in cui deve essere installata la patch, nella barra di ricerca di Windows immettere “Windows Power Shell” e aprire come amministratore.

- Inserire il comando Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' nella finestra Windows PowerShell.

- Premere il tasto Invio sulla tastiera.

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2013-3900

Aggiornamento 17 settembre 2024

CONTESTO

CVE-2013-3900 è una vulnerabilità WinVerifyTrust che colpisce un sistema remoto e può portare alla ricezione di richieste appositamente create. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e del database o dei dati dei test, attenersi alla seguente procedura:

1. Aprire "Editor registro", andare alla posizione seguente ed apportare le modifiche come indicato di seguito.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Rilevamento protocollo versione TLS 1.0 e (4) Notifica protocollo versione TLS 1.1 debole

Aggiornamento 17 settembre 2024

CONTESTO

Il server remoto accetta connessioni crittografate con TLS 1.0, che presenta una serie di difetti di progettazione crittografica; inoltre, il server remoto offre TLS 1.1, sconsigliato; entrambi sono mitigati solo dalle versioni più recenti TLS 1.2 e 1.3.

Per ulteriori informazioni, fare riferimento a quanto segue:

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Abilitare il supporto per TLS 1.2 e 1.3 disabilitando TLS 1.0 o 1.1, il che comporta un aggiornamento del registro di sistema di Windows.

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e del database o dei dati dei test, attenersi alla seguente procedura:

Passaggi da seguire per l’applicazione.

- Cercare "Editor registro" nella barra di ricerca di Windows.

- Andare al percorso sottostante. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- In Protocolli creare una struttura a due chiavi (cartelle) per TLS 1.0 e TLS 1.1. Nota: fare clic con il pulsante destro del mouse sui protocolli per creare una nuova chiave.

- In ogni cartella TLS, creare altre due chiavi (cartelle) come Client e Server

- Fare clic sulla cartella client, sullo spazio vuoto RHS, fare clic con il pulsante destro del mouse e selezionare l'opzione NEW-DWORD.

- Rinominare in "Abilitato"; il valore dovrebbe essere impostato su "0". Nota: creare gli stessi valori per TLS 1.0 e TLS 1.1 e per le cartelle client e server.

- Chiudere l'editor.

- Aprire Gestione configurazione SQL Server.

- Fare clic sull'opzione Servizi SQL Server.

- Arrestare e avviare il servizio SQL Server (MSSQLSERVER).

- Chiudere l'applicazione Gestione configurazione SQL Server.

- Scaricare lo strumento Nmap da Google e installarlo nel sistema.

- Aprire il prompt dei comandi e immettere il comando seguente: nmap -script ssl-enum-ciphers -p 1433 localhost

- Premere il tasto Invio sulla tastiera.

- Verificare che nel prompt cmd sia visualizzato solo TLS 1.2 e versioni successive.

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Versione non supportata di Microsoft SQL Server

Aggiornamento 17 settembre 2024

CONTESTO

L'installazione di un determinato numero di versione di Microsoft SQL non è più supportata, con conseguente assenza di nuove patch di sicurezza per il prodotto. Sono state rilevate le seguenti installazioni non supportate di Microsoft SQL Server:

Versione installata: 13,0.4259,0 Express Edition

Percorso di installazione: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Istanza: MSSQLSERVER

Versione minima supportata: 13,0.6300,2 (2016 SP3)

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Eseguire l'aggiornamento a una versione di Microsoft SQL attualmente supportata. È disponibile la versione corretta di Microsoft SQL per il download: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

L’articolo KB di Microsoft con informazioni sugli aggiornamenti è disponibile qui: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Autenticazione Microsoft Windows LM/NTMv1 abilitata

Aggiornamento 17 settembre 2024

CONTESTO

L'host remoto è configurato per tentare l’uso di LM e/o NTLMv1 per l'autenticazione in uscita; questi protocolli utilizzano la crittografia debole. Un aggressore remoto in grado di leggere i pacchetti challenge-response LM o NTLMv1 potrebbe sfruttarli per ottenere l'hash LM o NTLM di un utente, che consente all’aggressore di autenticarsi come tale utente. Per ulteriori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/63478.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e del database o dei dati dei test, attenersi alla seguente procedura:

- Nel sistema in cui è necessario installare la patch, nella barra di ricerca di Windows immettere "Editor registro" e aprire l’Editor registro.

- Andare alla posizione HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel e aggiornare LmCompatibilityLevel come "1"

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2024-21409 sulla notifica di aggiornamento di .NET Framework

Aggiornamento 17 settembre 2024

CONTESTO

All'installazione di Microsoft .NET Framework sull'host remoto manca un aggiornamento della sicurezza e risulta interessata dalla vulnerabilità dell'esecuzione del codice remoto. Ulteriori informazioni sono disponibili sulla pagina Web di Microsoft o nel National Vulnerability Database:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Scaricare i seguenti aggiornamenti relativi a Windows 22H2 per Windows 10 Pro o Windows 22H2 per x64 specifici per Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft ha annunciato una data di fine del supporto di 14 ottobre 2025 per Windows 10 Pro e Cepheid consiglia un aggiornamento a Windows 10 IoT Enterprise LTSC 2021. Per qualsiasi domanda, dubbio o commento, La invitiamo a contattare il rappresentante di zona o il supporto tecnico di Cepheid

Notifica aggiornamento Java

Aggiornamento 17 settembre 2024

CONTESTO

Le versioni 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3, 22 e perf di Java installate sull’host remoto sono interessate da più vulnerabilità. Per ulteriori informazioni, è possibile visualizzare un avviso di aggiornamento delle patch critiche qui: https://www.oracle.com/security-alerts/cpuapr2024.html.

I seguenti CVE rientrano nell’ambito: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Eseguire l'aggiornamento all'ultima versione con patch di Java 8 disponibile al seguente link. Potrebbe essere necessario riavviare il PC o il laptop.

https://www.java.com/en/download/

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica aggiornamento Apache Log4j 2.16.0

Aggiornamento 17 settembre 2024

CONTESTO

Apache Log4j 1.2 è interessato da una vulnerabilità di esecuzione del codice remoto quando configurato per utilizzare JMSAppender.

I seguenti CVE rientrano nell’ambito: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver applicato la patch KB5011644 per Microsoft SQL Server per rimuovere log4j-1.2:17 e proteggere completamente il sistema da questa vulnerabilità. Il link corretto è disponibile di seguito; fare clic su “Scarica” per procedere.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2024-4761

Aggiornamento 17 settembre 2024

CONTESTO

CVE-2024-4761 è una vulnerabilità che interessa Microsoft Edge e che può portare una parte remota a eseguire una scrittura di memoria fuori limite attraverso una pagina HTML creata. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Controllare la versione attuale di Microsoft Edge per assicurarsi che sia la versione 124,0.2478.105 o successiva. Si noti che l’abilitazione degli aggiornamenti di sicurezza di Microsoft Windows abiliterà automaticamente la patch per i clienti interessati. Per ulteriori informazioni su come determinare la versione di Microsoft Edge del sistema, consultare il proprio reparto IT o seguire le politiche di governance IT della propria organizzazione. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2016-2183

Aggiornamento 17 settembre 2024

CONTESTO

CVE-2016-2183 si riferisce a cifrature a blocchi all’interno dei protocolli SSL/TLS con una serie di difetti di progettazione crittografica che, in configurazioni specifiche, permettono un attacco di collisione. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Abilitare il supporto per TLS 1.2 e/o 1.3 disabilitando contemporaneamente il supporto per TLS 1.0 e/o 1.1 per mitigare questo problema; le versioni più recenti di TLS 1.2 e 1.3 sono progettate per proteggere da questi difetti. Per abilitare il supporto:

- Andare al Pannello di controllo e cercare Proprietà Internet

- Andare alla scheda Avanzate

- Deselezionare la casella TLS 1.0 e/o TLS 1,1

- Selezionare la casella TLS 1.2 e/o TLS 1,3

Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Vulnerabilità critica associata alle autorizzazioni Windows

Aggiornamento 17 settembre 2024

CONTESTO

Il file eseguibile del servizio Windows con autorizzazioni non sicure sull'host remoto può consentire a un utente senza privilegi una potenziale sovrascrittura con codice arbitrario con conseguente privilege escalation. Per ulteriori informazioni, fare riferimento a quanto segue: https://www.tenable.com/plugins/nessus/65057.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Dx che utilizzano il software GeneXpert Dx 6.5.

AZIONI RICHIESTE DAI CLIENTI

Cepheid raccomanda l’implementazione di questo aggiornamento da parte del reparto IT della propria organizzazione.

Assicurarsi che i seguenti gruppi non dispongano delle autorizzazioni per modificare o scrivere file eseguibili del servizio che contengono eseguibili del servizio:

- Tutti

- Utenti

- Utenti del dominio

- Utenti autenticati

Per informazioni più dettagliate sui passaggi relativi a questo aggiornamento, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2023-36728

Aggiornamento 15 luglio 2024

BACKGROUND

CVE-2023-36728 è una vulnerabilità che interessa SQL e che può portare al denial of service a causa dell’installazione di Microsoft SQL Server su un host remoto senza un aggiornamento della sicurezza. Per ulteriori informazioni, fare riferimento a quanto segue: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver aggiornato alla versione pertinente di SQL Server di seguito, che protegge completamente il sistema da questa vulnerabilità. Il link corretto è disponibile di seguito; fare clic su “Scarica” per procedere:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database prima dell’installazione della patch. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione. Se si hanno domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2013-3900

Aggiornamento 15 luglio 2024

CONTESTO

CVE-2013-3900 è una vulnerabilità WinVerifyTrust che colpisce un sistema remoto e può portare alla ricezione di richieste appositamente create.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

Prima di aggiornare il file di registro di Windows, Cepheid consiglia vivamente di collaborare con il proprio reparto o rappresentante IT per garantire che l’aggiornamento venga eseguito in modo da non influire sul funzionamento del sistema. Nel caso di domande o dubbi, contattare il supporto tecnico di Cepheid.

Cepheid consiglia vivamente di eseguire il backup del registro e dei dati dei risultati dei test o del database. Per istruzioni su come spegnere il software ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente.

Una volta completato il backup del registro e del database o dei dati dei test, aggiungere e abilitare il valore del registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Per i sistemi 64 Bit OS, aggiungere e abilitare il valore di registro EnableCertPaddingCheck:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Ulteriori informazioni su come aggiornare le chiavi del registro sono disponibili qui:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notifica aggiornamento versione Internet Explorer e Adobe Reader

Aggiornamento 15 luglio 2024

CONTESTO

Questa notifica serve a informare l'utente degli aggiornamenti di configurazione consigliati per i programmi del sistema.

Adobe Reader: Adobe ha rilasciato un aggiornamento pianificato di Reader nel 2024.

Internet Explorer: Microsoft ha terminato il supporto per Internet Explorer a partire dal 15 giugno 2022

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti GeneXpert Xpress che utilizzano il software GeneXpert Xpress 6.4a.

AZIONI RICHIESTE DAI CLIENTI

Per Adobe Reader, assicurarsi di aver scaricato gli ultimi aggiornamenti di Adobe Reader. Dopo aver avviato il lettore, selezionare “Guida” > “Verifica aggiornamenti” e seguire i passaggi nella finestra Aggiornamento per scaricare e installare gli aggiornamenti più recenti. In alternativa, i file di installazione sono disponibili qui: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Per Internet Explorer, completare le seguenti modifiche di configurazione sul sistema:

- Selezionare il tasto del logo Windows+R.

- In Esegui, immettere OptionalFeatures.exe, quindi selezionare OK.

- Nella finestra di dialogo Funzionalità Windows, deselezionare la casella di controllo relativa alla versione installata di Internet Explorer. Ad esempio, trovare Internet Explorer 11 e deselezionare la relativa casella di controllo.

- Selezionare OK.

- Riavviare il computer.

Se Windows 7 fosse ancora in esecuzione o si hanno domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2023-36042 Vulnerabilità denial of service .NET Framework

Aggiornamento 22 maggio 2024

CONTESTO

CVE-2023-36042 è una vulnerabilità che influisce su .NET Framework 3.5 e 4.8 che può portare a un errore denial of service. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver scaricato l'aggiornamento della sicurezza 2024 di gennaio di Microsoft Windows che consente al sistema di essere completamente protetto da questa vulnerabilità. I clienti con aggiornamenti automatici non devono intraprendere ulteriori azioni.

Se non fossero ancora stati automatizzati gli aggiornamenti di Windows, selezionare Start > Impostazioni > Aggiornamento e sicurezza > Windows Update, quindi selezionare “Verifica aggiornamenti”.

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database utilizzando l'applicazione Xpertise prima dell'installazione della patch. Per istruzioni su come spegnere il software Xpertise ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione.

Se Windows 7 fosse ancora in esecuzione o si hanno domande o dubbi, contattare il supporto tecnico di Cepheid.

Aggiornamento sulla sicurezza 5033372 di Windows 10

Aggiornamento 22 maggio 2024

CONTESTO

Con la presente comunicazione, Cepheid ha convalidato l’aggiornamento della sicurezza di Windows 5033372 per supportare la build del sistema operativo Windows.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver scaricato l'ultimo aggiornamento della sicurezza di Microsoft Windows che consente al sistema di essere completamente protetto da questa vulnerabilità. I clienti con aggiornamenti automatici non devono intraprendere ulteriori azioni.

Se non fossero ancora stati automatizzati gli aggiornamenti di Windows, selezionare Start > Impostazioni > Aggiornamento e sicurezza > Windows Update, quindi selezionare “Verifica aggiornamenti”.

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database utilizzando l'applicazione Xpertise prima dell'installazione della patch. Per istruzioni su come spegnere il software Xpertise ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione.

Se Windows 7 fosse ancora in esecuzione o si hanno domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2011-1353

Aggiornamento 22 maggio 2024

CONTESTO

CVE-2011-1353 è una vulnerabilità che risiede in Adobe Reader 10.x prima della versione 10.1.1 su Windows e consente agli utenti locali di ottenere potenziali privilegi attraverso vettori sconosciuti. Per ulteriori informazioni, fare riferimento a quanto segue: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODOTTI CEPHEID INTERESSATI

Sono interessati i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Assicurarsi di aver scaricato gli ultimi aggiornamenti di Adobe Reader. Dopo aver avviato il lettore, selezionare “Guida” > “Verifica aggiornamenti” e seguire i passaggi nella finestra Aggiornamento per scaricare e installare gli aggiornamenti più recenti.

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database utilizzando l'applicazione Xpertise prima dell'installazione della patch. Per istruzioni su come spegnere il software Xpertise ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione.

Se Windows 7 fosse ancora in esecuzione o si hanno domande o dubbi, contattare il supporto tecnico di Cepheid.

Notifica di vulnerabilità critica: CVE-2023-4863 Eccesso di buffer overflow in libwebp in Google Chrome versioni precedenti a 116.0.5845.187 e libwebp 1.3.2

Aggiornamento 5 dicembre 2023

CONTESTO

Il National Vulnerability Database sta monitorando la vulnerabilità iCVE-2023-4863 che risiede nel Chromium Open Source Software (OSS) utilizzato per il rendering delle immagini webp. Il catalogo è ampiamente integrato nei browser web che utilizzano il catalogo libsebp, come Microsoft Edge, Google Chrome e Mozilla Firefox. La vulnerabilità consente a utenti malintenzionati da remoto di eseguire una scrittura di memoria fuori limite tramite una pagina HTML creata che può comportare l'esecuzione di codici che potrebbero potenzialmente compromettere i sistemi.

PRODOTTI CEPHEID INTERESSATI

Il browser predefinito utilizzato sui prodotti Cepheid è Microsoft Internet Explorer o Edge. Cepheid non spedisce i propri prodotti con browser web Google Chrome o Firefox e Microsoft Internet Explorer non è interessato da questa vulnerabilità. Inoltre, i manuali dell'operatore del nostro software includono istruzioni per non installare applicazioni non standard né modificare le impostazioni per le applicazioni predefinite fornite con computer o tablet.

AZIONI RICHIESTE DAI CLIENTI

Rimuovere e interrompere l’uso di qualsiasi browser web non autorizzato, incluso Google Chrome o Firefox. Controllare la versione attuale di Microsoft Edge per assicurarsi che sia Microsoft Edge (Stable) versione 117,0.2045.31 o successiva. Si noti che l’abilitazione degli aggiornamenti di sicurezza di Microsoft Windows abiliterà automaticamente l’aggiornamento per i clienti interessati. Per ulteriori informazioni su come determinare la versione del sistema di Microsoft Edge, consultare il proprio gruppo IT o seguire i criteri di governance IT della propria organizzazione.

In caso di domande o dubbi, contattare l’assistenza tecnica di Cepheid o uno dei numeri di telefono/indirizzi e-mail della propria regione.

Microsoft SQL Server 2016 Service Pack 3 sul sistema operativo Windows 10 che esegue il software GeneXpert Xpertise 6.8 sui sistemi Infinity

Aggiornamento 5 dicembre 2023

CONTESTO

Con la presente comunicazione, Cepheid ha convalidato Microsoft SQL Server 2016 Service Pack 3 (KB5003279) per i clienti Infinity che utilizzano il software GeneXpert Xpertise 6.8.

AZIONI RICHIESTE DAI CLIENTI

Il seguente Microsoft SQL Server 2016 Service Pack 3 è sicuro da installare sul sistema sul quale sia presente il software GeneXpert Xpertise 6.8:

• 2016 Service Pack 3 di MS SQL Server (KB5003279) da https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid consiglia vivamente di eseguire il backup dei dati dei risultati dei test o del database utilizzando l'applicazione Xpertise prima dell'installazione della patch. Per istruzioni su come spegnere il software Xpertise ed eseguire il backup dei dati dei risultati dei test, consultare il manuale dell'utente. Per ulteriori informazioni sull'installazione, consultare il proprio gruppo IT o seguire le politiche di governance IT della propria organizzazione.

Interruzione definitiva del supporto per la sicurezza informatica di Windows 7 per i sistemi GeneXpert®

Aggiornamento 30 giugno 2023

CONTESTO

Microsoft ha terminato il supporto per il sistema operativo (OS) Windows 7 nel gennaio 2020, interrompendo patch e aggiornamenti. Di conseguenza, Cepheid non è più in grado di supportare i più recenti standard di sicurezza informatica e privacy sui computer con sistema operativo Windows 7. Il software dello strumento e i test attuali continueranno a funzionare con il sistema operativo Windows 7. Tuttavia, a partire da 30 giugno 2023, tutte le versioni future del software Dx GeneXpert, Infinity Xpertise o Check Xpert (i sistemi GeneXpert) non saranno compatibili con il sistema operativo Windows 7.

Per ulteriori informazioni, cliccare qui

Log4Shell (Apache Log4j)

Aggiornato l'8 luglio 2022

CONTESTO

Il giorno 10 dicembre 2021 è stata segnalata una vulnerabilità critica (CVE-2021-44228) in Apache Log4j. La vulnerabilità influisce su molteplici versioni della utility Apache Log4j e sulle applicazioni che la utilizzano. Tale vulnerabilità consente all’autore di un attacco di eseguire un codice arbitrario.

RISPOSTA

I team Cepheid hanno analizzato e affrontato con successo il potenziale rischio per la sicurezza del nostro portafoglio di prodotti, sotto forma di patch software revisionato. La comunicazione è stata inviata a tutti i clienti che potrebbero trarre beneficio dalla patch software, delineando il processo sulla sua richiesta. I clienti sono invitati a richiedere la patch per un’esperienza utente più sicura.

Le persone o le organizzazioni che hanno ulteriori dubbi sulla sicurezza del prodotto sono invitate a contattare il team di Supporto Tecnico locale Cepheid all’indirizzo techsupport@cepheid.com o all’indirizzo e-mail productsecurity@cepheid.com

Vulnerabilità legata all’esecuzione di un codice remoto dello spooler di stampa Windows PrintNightmare (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Aggiornato il 14 settembre 2021

CONTESTO

2021Il 6 luglio, Microsoft ha rilasciato una patch relativa a una vulnerabilità legata all’esecuzione di un codice critico per affrontare CVE-2021-34527. Il servizio Microsoft Windows Print Spooler non riesce a limitare l'accesso alle funzionalità che consentono agli utenti di aggiungere stampanti e driver correlati, consentendo a un utente malintenzionato autenticato remoto di eseguire codice arbitrario con privilegi SYSTEM su un sistema vulnerabile. Da allora, sono stati aggiunti più CVE come parte della vulnerabilità combinata “PrintNightmare”, insieme a patch aggiuntive.

Questa vulnerabilità influisce su tutti i sistemi operativi Windows.

RISPOSTA

I team di ricerca e sviluppo di Cepheid stanno analizzando le patch Microsoft per CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 per valutare l'impatto sui prodotti interessati.

CryptoAPI

Aggiornato il 20 gennaio 2020

CONTESTO

Il 14 gennaio 2020, Microsoft ha rilasciato una serie di patch per correggere 49 vulnerabilità nell’ambito del loro annuncio mensile Patch Tuesday. Tra le patch disponibili, c’è la vulnerabilità (CVE-2020-0601) che interessa la funzionalità crittografica di Microsoft Windows nota come Windows CryptoAPI. La vulnerabilità interessa i sistemi GeneXpert in esecuzione su Windows 10 Professional.

RISPOSTA

Cepheid è consapevole di questa vulnerabilità identificata e sta attualmente monitorando gli sviluppi connessi ad essa. Cepheid non ha ricevuto alcuna segnalazione che questa vulnerabilità comprometta l’uso clinico dei suoi prodotti e sta valutando il potenziale impatto della vulnerabilità sui medesimi.

Cepheid non ha ancora confermato la compatibilità dei suoi sistemi GeneXpert con le patch che mitigano CVE-2020-0601. Il processo di test della compatibilità è attualmente in corso e prevediamo di portarlo a termine entro le prossime settimane.

Per ricevere una notifica non appena i test di compatibilità saranno conclusi, La preghiamo di contattare il team locale del Supporto tecnico di Cepheid o di inviare un’e-mail all’indirizzo productsecurity@cepheid.com.

DejaBlue

Aggiornato il 13 settembre 2019

CONTESTO

Il 13 agosto 2019 Microsoft ha rilasciato una serie di correzioni per Servizi Desktop remoto che includono due vulnerabilità critiche RCE (Remote Code Execution), CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 e CVE-2019-1226. Come la vulnerabilità “BlueKeep” precedentemente risolta (CVE-2019-0708), anche queste due vulnerabilità sono “wormable”, il che significa che qualsiasi malware futuro che le sfrutta potrebbe propagarsi da computer vulnerabile a computer vulnerabile senza interazione dell’utente.

Le versioni di Windows interessate sono Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 e tutte le versioni supportate di Windows 10, incluse le versioni server.

Windows XP, Windows Server 2003 e Windows Server 2008 non sono interessati, né lo stesso RDP (Remote Desktop Protocol).

RISPOSTA

Cepheid ha convalidato l’installazione delle seguenti patch Microsoft per i suoi sistemi GeneXpert e, ove appropriato, ha sviluppato istruzioni specifiche per i clienti per tali sistemi. Per informazioni dettagliate su ciascun prodotto Cepheid, vedere l’elenco dei prodotti di seguito.

In caso di domande, contattare il servizio di Assistenza Tecnica di Cepheid di zona o inviare un’e-mail all’indirizzo productsecurity@cepheid.com.

| Versione software | Ubicazione patch | Altre fasi |

|---|---|---|

| GeneXpert Dx | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

| Xpertise G1 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

| Xpertise G2 | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

| GeneXpert Xpress | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

| Cepheid Link | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

| XpertCheck | https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181 |

Installa la patch per il tuo sistema operativo e build Riavvia il computer |

CVE-2019-0708 Vulnerabilità di Remote Desktop Protocol (RDP) (BlueKeep)

Aggiornato il 25 luglio 2019

CONTESTO

Il 15 maggio 2019, Microsoft ha rilasciato una patch relativa ad una vulnerabilità legata all’esecuzione di un codice critico in Servizi Desktop remoto (CVE-2019-0708). CVE-2019-0708 è una vulnerabilità, non un virus. Questa vulnerabilità può essere sfruttata in modalità remota senza autenticazione sui sistemi che utilizzano Servizi Desktop remoto come parte di Windows XP e Windows 7.

RISPOSTA

Cepheid ha convalidato l’installazione della patch Microsoft per CVE-2019-0708 e, ove appropriato, ha sviluppato istruzioni specifiche per i clienti per tali sistemi. Per informazioni dettagliate su ciascun prodotto Cepheid, vedere l’elenco dei prodotti di seguito.

In caso di domande, contattare il servizio di Assistenza Tecnica di Cepheid di zona o inviare un’e-mail all’indirizzo productsecurity@cepheid.com.

| Linea di prodotto | Ubicazione patch | Altre fasi |

|---|---|---|

| Dx SW | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 |

Riavviare il PC dopo l’installazione della patch |

| Xpertise SW - G1 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Riavviare il PC dopo l’installazione della patch |

| Xpertise SW - G2 | Win XP: https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708 Win 7: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708 |

Riavviare il PC dopo l’installazione della patch |