Rappel de la fin de support de Windows 10 Pro et qualification pour Windows 11 pour certains systèmes Dx GeneXpert

Mis à jour le 17 juillet 2025

Dans le cadre de l’engagement de Cepheid en faveur d’une gestion cohérente des correctifs de sécurité du système d’exploitation Microsoft, nous vous rappelons que Microsoft prévoit de mettre fin à la prise en charge du système d’exploitation Windows 10 Pro dès le 14 octobre 2025. Après cette date, Microsoft ne fournira plus de correctifs ou de mises à jour de sécurité cruciales pour le système d’exploitation Windows 10 Pro. Afin de maintenir les normes de sécurité et de performance les plus élevées, nous vous recommandons vivement une mise à niveau de votre système d’exploitation GeneXpert.

Cepheid a désormais qualifié une mise à niveau vers le système d’exploitation Windows 11 Pro pour certains systèmes Dx GeneXpert déjà expédiés exécutant déjà Windows 10 Pro (et n’exécutant pas Windows 10 IoT Enterprise LTSC). Pour être éligibles à cette mise à niveau, les systèmes GeneXpert doivent exécuter la version logicielle GeneXpert Dx 6.4 ou supérieure et répondre aux exigences spécifiques du matériel informatique et du système d’exploitation

Un dépliant multilingue (référence 303-5234) contenant une liste des exigences et des informations supplémentaires sur l’option de mise à niveau du système d’exploitation Windows 11 Pro est disponible. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

PRODUITS CEPHEID AFFECTÉS

Les systèmes GeneXpert suivants sont affectés :

• GeneXpert Ordinateurs Infinity exécutant Windows 10 Pro

• GeneXpert-II exécutant Windows 10 Pro

• GeneXpert-IV exécutant Windows 10 Pro

• GeneXpert-XVI exécutant Windows 10 Pro

Les systèmes GeneXpert suivants ne sont pas concernés :

• Les systèmes GeneXpert Infinity et Dx exécutant Windows 10 IoT Enterprise LTSC ne nécessitent pas de modification, car ils sont toujours entièrement pris en charge par Microsoft grâce à des mises à jour de sécurité continues.

• Les systèmes GeneXpert Dx connectés à un écran tactile ne nécessitent pas de changement.

• Les systèmes GeneXpert Xpress Hub utilisés dans les environnements exemptés de CLIA continueront à recevoir les mises à jour du système d’exploitation Windows jusqu’au 9 janvier 2029.

Notification de vulnérabilité critique : CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 à CVE-2024-49018

Mis à jour le 17 juillet 2025

CONTEXTE

Le système GeneXpert Dx exécutant le logiciel Dx 6.5 est affecté par plusieurs vulnérabilités critiques dans Microsoft SQL Server 2019 (version 15.0:4223.1), ce qui peut permettre l’exécution de code à distance et l’exécution de commande non autorisée.

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Vérifier la version actuelle de SQL Server

Accédez au chemin suivant et vérifiez la version :

C:\Program Files\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe Si la version est 15.0:4223.1, passez à l’étape suivante.

2.Télécharger et appliquer le correctif

Double-cliquez sur le lien ci-dessous pour l’exécutable à installer :

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3.Vérifier la mise à jour

Après l’installation, confirmez que la version de SQL Server est mise à jour pour passer à 15.0:4410.1.

Mise à jour Adobe Reader et notification de vulnérabilité critique : CVE-2024-49530 àCVE-2024-49535 et CVE-2025-24431, CVE-2025-27158 à CVE-2025-27164, CVE2025-27174

Mis à jour le 17 juillet 2025

CONTEXTE

Plusieurs vulnérabilités ont été identifiées dans les versions d’Adobe Acrobat Reader avant 25:001:20432, ce qui peut permettre l’exécution arbitraire du code. Celles-ci sont documentées sous APSB25-14.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

Les clients GeneXpert Xpress utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1.Vérifier la version installée

Chemin : C :\Program Files (x86)\Adobe\Acrobat Reader DC\Reader Si la version est inférieure à 25:001:20432, passez à l’étape suivante.

2.Télécharger et installer la mise à jour

Visitez la page de téléchargement d’Adobe Acrobat Reader

- Cliquez sur « Plus d’options de téléchargement » et installez la version 25.001.20432 (de préférence)

- Si cette version n’est pas disponible, passez à la version 24.005.20320

3.Vérifier la mise à jour

Confirmez que la version est mise à jour vers 25:001:20432 ou 24:005:20320

Notification de vulnérabilité critique : Mise à jour de sécurité KB5049981 pour Windows 10

Mis à jour le 17 juillet 2025

CONTEXTE

La mise à jour de sécurité KB5049981 est manquante sur l’hôte Windows 10 distant, ce qui l’expose à des vulnérabilités potentielles, notamment l’escalade des privilèges et l’exécution du code à distance.

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

Les CVE suivants sont concernés : CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 exécutant Windows 10 version 21H2 ou 22H2 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Télécharger et appliquer le chemin

Double-cliquez sur le fichier .msu à installer :

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Vérifier la mise à jour

Confirmez que le système a été mis à jour via l’historique de mise à jour Windows ou les informations système.

Notification de vulnérabilité critique : CVE-2025-21176

Mis à jour le 17 juillet 2025

CONTEXTE

Il manque une mise à jour de sécurité à l’installation de Microsoft .NET Framework 4.8.1 sur l’hôte distant qui l’expose à une exécution du code distant. Cette vulnérabilité peut permettre aux hackers d’exécuter un code non autorisé via une demande spécialement élaborée.

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

PRODUITS CEPHEID AFFECTÉS

Les systèmes Dx 6.5 exécutant Microsoft .NET Framework 4.8.1 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Vérifier la version actuelle Accéder à :

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- Si la version est 4.8.9256.0, passez à l’étape suivante.

2.Télécharger et appliquer le correctif

Double-cliquez sur le fichier .msu à installer :

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3.Vérifier la mise à jour

Confirmez que la version est mise à jour vers 4.8:9290,0.

Prise en charge du protocole TLS 1.0/1.1

Mis à jour le 17 juillet 2025

CONTEXTE

Le service à distance accepte les connexions chiffrées à l’aide de TLS 1.0 et TLS 1.1, qui sont des protocoles obsolètes et non sécurisés. Ces protocoles sont potentiellement vulnérables à de multiples attaques cryptographiques et doivent être désactivés en faveur de TLS 1.2 ou TLS 1.3.

Pour plus d’informations, veuillez consulter les sections suivantes :

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

PRODUITS CEPHEID AFFECTÉS

Les clients GeneXpert Xpress utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez suivre les étapes ci-dessous :

Étapes à suivre pour appliquer cela.

1. Recherchez « Éditeur de registre » dans la barre de recherche de Windows.

2. Accédez au chemin ci-dessous.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Sous Protocoles, créez une structure à deux clés (dossiers) pour TLS 1.0 et TLS 1.1. Remarque : Cliquez avec le bouton droit sur les protocoles pour créer une nouvelle clé.

4. Sous chaque dossier TLS, créez deux autres clés (dossiers) en tant que client et serveur

5. Cliquez sur le dossier du client, dans l’espace vide RHS, cliquez avec le bouton droit et sélectionnez l’option NOUVEAU MOT.

6. Renommez en « Activé » et la valeur doit être définie sur « 0 ».

Remarque : Mêmes valeurs à créer pour TLS 1.0 et TLS 1.1 et les dossiers client et serveur.

7. Fermez l’éditeur.

8. Ouvrez le gestionnaire de configuration de SQL Server.

9. Cliquez sur l’option Services SQL Server.

10. Arrêtez et démarrez le service de SQL Server (MSSQLSERVER).

11. Fermez l’application Gestionnaire de configuration de SQL Server.

12. Téléchargez l’outil Nmap depuis Google et installez-le dans le système.

13. Ouvrez l’invite de commande et saisissez la commande ci-dessous :

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Appuyez sur le bouton Entrée du clavier.

15. Vérifiez que seuls les messages TLS 1.2 et supérieurs sont affichés dans l’invite cmd.

Notification de vulnérabilité critique : Microsoft SQL Server 2017

Mis à jour le 17 juillet 2025

CONTEXTE

La mise à jour de sécurité KB5046858 est manquante dans l’installation de Microsoft SQL Server 2017 sur l’hôte distant, ce qui l’expose à des vulnérabilités potentielles d’exécution de code à distance.

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

Les CVE suivants sont concernés : CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 à CVE-2024-49043

PRODUITS CEPHEID AFFECTÉS

Les clients GeneXpert Xpress utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Vérifier le chemin de la version actuelle de SQL Server :

C:\Program Files\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- Si la version est 14.0.3294.2, passez à l’étape suivante.

2.Télécharger et appliquer le correctif

Double-cliquez sur le lien du fichier exécutable ici :

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3.Vérifier la mise à jour

Confirmez que la version est mise à jour vers 14.0:3485.1.

Notification de vulnérabilité critique : Mise à jour de sécurité KB5051974, KB505518, KB5060633 pour Windows 10

Mis à jour le 17 juillet 2025

CONTEXTE

La mise à jour de sécurité KB5051974 de l’hôte Windows 10 distant est manquante, ce qui traite de multiples vulnérabilités, notamment l’exécution de code à distance et l’escalade de privilèges.

Les CVE suivants sont concernés : CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, CVE-2025-21349 à CVE-2025-21420

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Télécharger et appliquer le correctif

Double-cliquez sur le fichier .msu à installer :

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Vérifier la mise à jour pour KB5051974

Confirmez l’installation via l’historique des mises à jour Windows ou les informations système.

3. Mises à jour supplémentaires pour KB5055518 et KB5060533

Veuillez continuer avec la dernière mise à jour de sécurité Microsoft Windows qui permettrait à votre système d’être entièrement protégé contre cette vulnérabilité. Les clients disposant de mises à jour automatiques n’ont pas besoin de prendre d’autres mesures. Si vous n’avez pas encore automatisé les mises à jour Windows, sélectionnez Démarrer > Paramètres > Mise à jour et sécurité > Mise à jour Windows, puis sélectionnez « Vérifier les mises à jour ».

Notification de vulnérabilité critique : Mise à jour de sécurité KB5060533 pour Windows 10

Mis à jour le 17 juillet 2025

CONTEXTE

La mise à jour de sécurité KB5060533 est manquante sur l’hôte Windows 10 distant. Cette mise à jour traite les vulnérabilités dans le noyau Windows qui pourraient permettre l’escalade des privilèges et le refus de service.

Les CVE suivants sont concernés : CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Vérifier la version actuelle du noyau

Chemin : C:\Windows\system32\ntoskrnl.exe

- Si la version est 10.0.19041.4894, passez à l’étape suivante.

2.Télécharger et appliquer le correctif Télécharger KB5060533 -

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3.Vérifier la mise à jour

Après avoir appliqué le correctif, confirmez que la version du noyau est mise à jour à 10,0:19041:5965.

Remarque : Il s’agit d’une mise à jour cumulative. L’application de KB5060533 seule est suffisante et inclut tous les correctifs de sécurité antérieurs au niveau du noyau.

Notification de vulnérabilité critique : Mise à jour de sécurité KB5060533 pour Windows 10

Mis à jour le 17 juillet 2025

CONTEXTE

La mise à jour de sécurité KB5060533 de l’hôte Windows 10 distant est manquante, ce qui traite des vulnérabilités critiques dans le noyau Windows et les composants système.

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

Les CVE suivants sont concernés : CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

1. Vérifier la version actuelle du noyau

Chemin : C:\Windows\system32\ntoskrnl.exe

- Si la version est 10.0.19041.5369, passez à l’étape suivante.

2.Télécharger et appliquer le correctif

Téléchargez KB5060533 pour la Mise à jour cumulative 2025-04 pour Windows 10 Version 22H2 pour les systèmes x64 (la première ligne est répertoriée ici) :

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3.Vérifier la mise à jour

Confirmez que la version du noyau est mise à jour vers 10,0:19041:5965.

Vulnérabilité critique Notifications du SDK Microsoft .NET Core : CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Mis à jour le 21 avril 2025

CONTEXTE

Le système Infinity exécutant le logiciel Xpertise 6.8 sur l’ordinateur GeneXpert utilise les versions de Microsoft .NET Core SDK antérieures à 6.0:35, qui contiennent plusieurs vulnérabilités de sécurité critiques identifiées dans l’avis du fournisseur, y compris CVE-38229, CVE-2024-43483, CVE-2024-4384 et CVE-2024-43485. Pour plus d’informations, veuillez consulter les sections suivantes :

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Si vous êtes sur .NET 6.0 ou une version antérieure à 8.0:11, il est fortement recommandé de mettre à niveau vers .NET 8.0:11, car .NET 6.0 ne recevra plus de correctifs de sécurité pour cette vulnérabilité de la part de Microsoft.

Pour vérifier et corriger la version, veuillez vous reporter aux étapes suivantes :

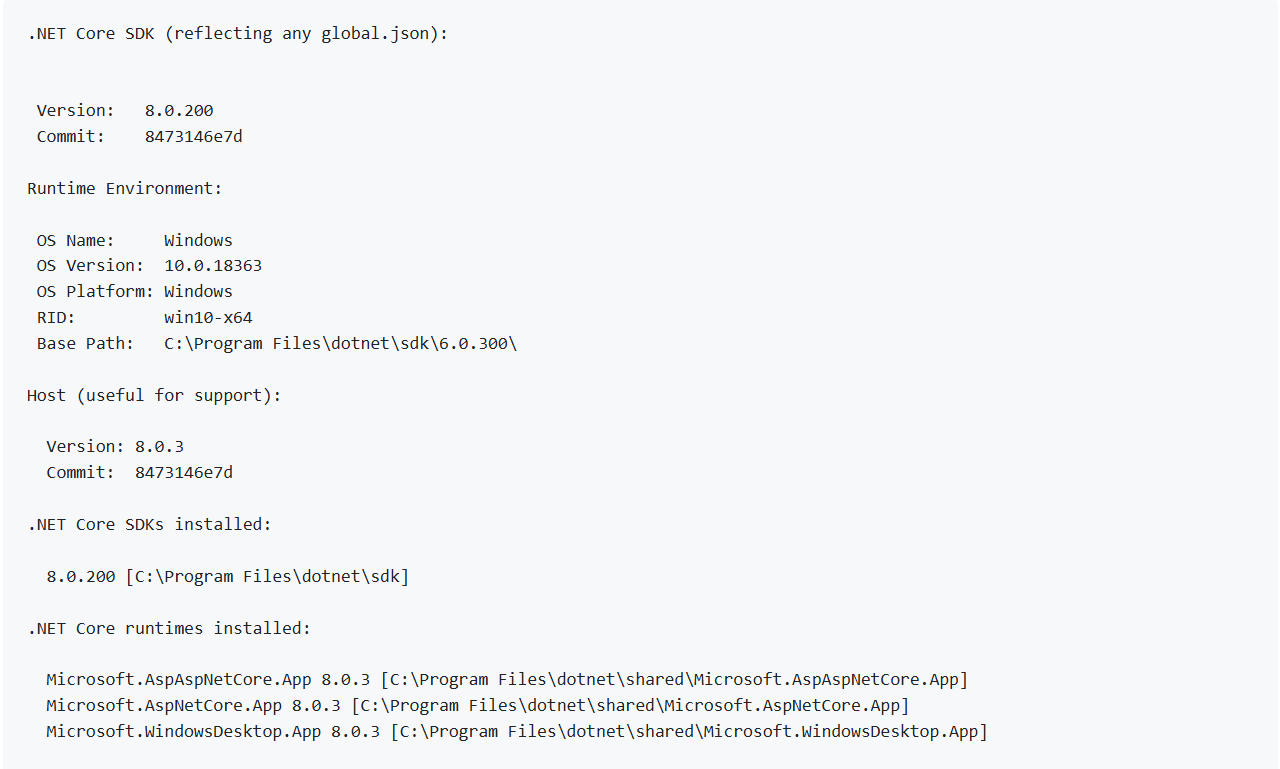

1. Identifiez les versions affectées : Vérifiez si votre application utilise l’une des versions concernées du SDK .NET Core. Vous pouvez répertorier les versions que vous avez installées en exécutant la commande dotnet --info et vous verrez la sortie comme suit :

2. Si vous avez une version antérieure à 8.0:11, veuillez suivre les étapes suivantes

3. Pour résoudre le problème, veuillez installer la dernière version de .NET 8.0:11 à partir du lien ci-dessous : https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. Pour vérifier que le fichier téléchargé n’a pas été corrompu, veuillez utiliser les informations de somme de contrôle SHA512 ci-dessus pour valider le fichier comme expliqué dans Vérifiez les fichiers binaires téléchargés

5. Vérifiez les versions que vous avez installées en exécutant la commande dotnet --version et verrez la sortie comme suit :

6. Vérifiez que la sortie indique : C:\Users/VirtualLab-Dev Team>Dotnet – version 8.0.11 pour remédier à cette vulnérabilité

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2023-48674

Mis à jour le 21 avril 2025

CONTEXTE

Un correctif de sécurité est manquant au BIOS Dell sur le système Infinity et est donc affecté par une vulnérabilité de terminaison NULL incorrecte qui peut entraîner une condition de déni de service (DoS). Un utilisateur de haut niveau disposant d’un accès réseau à l’ordinateur peut envoyer des données malveillantes.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer que la « version fixe » pour la série OptiPlex XE4 est 1:22,0 pour la série OptiPlex XE4 alors que la version installée est actuellement 1.9.0. Pour vérifier et corriger la version de Dell OptiPlex XE4, veuillez vous reporter aux étapes suivantes :

1. Vérifier la version actuelle du BIOS :

a. Vérifiez la version actuelle du BIOS installée sur votre système OptiPlex XE4. Si il s'agit de 1.9.0. veuillez suivre l’étape 2.

2. Télécharger la version fixe du BIOS :

a. Rendez-vous sur le site de support Dell et téléchargez la version 1:22,0 du BIOS pour la série OptiPlex XE4.

3. Préparer la mise à jour du BIOS :

a. Sauvegardez toutes les données importantes pour éviter la perte de données pendant le processus de mise à jour.

b. Assurez-vous que votre système est connecté à une source d’alimentation fiable.

4. Mettre à jour le BIOS :

a. Suivez les instructions fournies par Dell pour mettre à jour le BIOS. Cela implique généralement d’exécuter le fichier exécutable téléchargé et de suivre les invites à l’écran.

5. Vérifier la mise à jour :

a. Après la mise à jour, redémarrez votre système et accédez au paramétrage du BIOS pour confirmer que la version du BIOS est maintenant 1:22,0.

6. Surveiller les performances du système :

a. Cepheid recommande de surveiller l’ordinateur après la mise à jour pour détecter tout comportement inhabituel et de signaler tout élément inhabituel au Support technique de Cepheid.

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Vulnérabilité critique associée aux autorisations Windows

Mis à jour le 21 avril 2025

CONTEXTE

L’exécutable de service Windows avec des autorisations non sécurisées sur l’hôte distant peut permettre à un utilisateur non privilégié de remplacer par un code arbitraire, ce qui entraîne une escalade des privilèges. Pour plus d’informations, veuillez consulter les sections suivantes : https://www.tenable.com/plugins/nessus/65057.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Cepheid recommande que cette mise à jour soit mise en œuvre par le service informatique de votre organisation.

Veuillez vous assurer que les groupes suivants ne disposent pas des autorisations nécessaires pour modifier ou rédiger des fichiers exécutables de service contenant des exécutables de service :

- Tous

- Utilisateurs

- Utilisateurs du domaine

- Utilisateurs authentifiés

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2024-48993 à CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Mis à jour le 21 avril 2025

CONTEXTE

Il manque des mises à jour de sécurité à l’installation de Microsoft SQL Server sur l’hôte distant. Celui-ci est donc affecté par de multiples vulnérabilités. Un tiers pourrait potentiellement exploiter cette vulnérabilité et contourner l’authentification et exécuter des commandes arbitraires non autorisées. Pour plus d’informations, veuillez consulter les sections suivantes : https://www.tenable.com/plugins/nessus/211471.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

La version correcte est 2019:150:4410,1 pour la version SQL Server : 15.0:4223.1 Express Edition et instance SQL Server : MSSQLSERVER

Veuillez télécharger le lien ci-dessous et appliquer le correctif : https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 à CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 à CVE-2025-21308

Mis à jour le 21 avril 2025

CONTEXTE

La mise à jour de sécurité de l’hôte Windows distant est manquante 5049981. Il est donc affecté par de multiples vulnérabilités, y compris, mais sans s’y limiter :

- Pilote de transport multidiffusion fiable Windows (RMCAST) Vulnérabilité d’exécution de code à distance

- Vulnérabilité de l’exécution du code à distance du service de téléphonie Windows

- Vulnérabilité de divulgation d’informations Windows BitLocker

Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Le fichier C:\Windows\system32\ntoskrnl.exe n’a pas été corrigé et la version correcte doit être : 10,0:19041:5369

Veuillez télécharger le lien ci-dessous et appliquer le correctif https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu.

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2025-21176

Mis à jour le 21 avril 2025

CONTEXTE

CVE-2025-21176 est une vulnérabilité de sécurité dans Microsoft .NET Framework et Visual Studio permettant à un tiers d’exécuter le code à distance. Pour plus d’informations, veuillez consulter les sections suivantes : https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

La version à distance doit être 4.8:4772,0.

Veuillez télécharger le lien ci-dessous et appliquer le correctif : https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Annonce de mise à niveau du logiciel GeneXpert Dx 6.5 pour Windows OS

Mis à jour le 1er janvier 2025

Nous souhaitons vous informer d’une mise à jour importante concernant la compatibilité et l’assistance pour la version logicielle de GeneXpert Dx 6.5 de Cepheid utilisée avec les systèmes Dx GeneXpert.

À compter d’aujourd’hui, la version logicielle de GeneXpert Dx 6.5 ne peut plus être installée sur les ordinateurs exécutant le système d’exploitation Windows 7. Cette décision suit la fin de la prise en charge du système d’exploitation Windows 7 par Microsoft. En raison de la fin de la prise en charge de Windows 7, Cepheid n’est pas en mesure d’assurer la sécurité et la fonctionnalité du logiciel GeneXpert Dx 6.5 sur ce système d’exploitation. Continuer à utiliser GeneXpert Dx 6.5 sur Windows 7 pourrait exposer les données de cet ordinateur et de tout appareil connecté à des vulnérabilités de cybersécurité.

Cepheid conseille aux systèmes GeneXpert Dx équipés de Windows 7 de passer à un système d’exploitation pris en charge (Windows 10 IoT Enterprise LTSC), sur un ordinateur configuré par Cepheid qui continuera à recevoir des mises à jour régulières et des correctifs de sécurité jusqu’au 13 janvier 2032. Cela garantira la sécurité continue et les performances optimales de vos systèmes Dx GeneXpert sur la dernière version logicielle de GeneXpert Dx 6.5.

Nous vous recommandons ensuite d’identifier tous les systèmes exécutant actuellement Windows 7 qui utilisent la version logicielle de GeneXpert Dx 6.5 et prévoient de mettre à niveau ces systèmes vers un système d’exploitation activement pris en charge. Veuillez vous reporter aux directives de votre organisation ou institution pour savoir si une revalidation est requise une fois qu’un nouveau système d’exploitation est installé dans le cadre de la mise à niveau.

Si vous avez des questions ou si vous avez besoin d’aide concernant le processus de mise à niveau, n’hésitez pas à contacter le service de Support technique de Cepheid à techsupport@cepheid.com.

Mise à jour de sécurité du système d’exploitation Microsoft Windows

Mis à jour le 1er janvier 2025

CONTEXTE

Microsoft a publié une mise à jour pour résoudre les problèmes de sécurité du système d’exploitation Windows. Pour plus d’informations, l’article Microsoft KB5043064 est disponible ici : https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Les CVE suivants sont concernés : CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez télécharger le lien suivant sur le site Web de Microsoft : https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notifications de vulnérabilité critique : CVE-2024-21814 & CVE-2023-28388

Mis à jour le 1er janvier 2025

CONTEXTE

Le logiciel du dispositif Chipset installé sur l’écran tactile du système d’exploitation Cepheid peut contenir une vulnérabilité liée à un élément de chemin de recherche non contrôlé, permettant potentiellement à un attaquant local authentifié d’escalader ses privilèges.

Pour plus d’informations, veuillez consulter les sections suivantes :

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez effectuer une mise à niveau vers la version 10,1:19444:8378 du logiciel ou ultérieure. La dernière version de l’utilitaire est disponible ici (version 10,1:19867:8574) : https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2024-37334

Mis à jour le 1er janvier 2025

CONTEXTE

Le pilote SQL Server OLE DB installé sur l’hôte distant ne dispose pas d’une mise à jour de sécurité et est affecté par une vulnérabilité d’exécution de code à distance, ce qui peut conduire un utilisateur authentifié à se connecter potentiellement à une base de données SQL Server malveillante via un pilote de connexion. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Le lien vers le correctif se trouve ci-dessous. Cliquez sur le lien, puis sur « Télécharger » pour continuer.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid au techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2024-38081

Mis à jour le 1er janvier 2025

CONTEXTE

CVE-2024-38081 est une vulnérabilité qui affecte .NET Framework 3.5, 4.8 et 4:81 lorsque l’ordinateur Cepheid ne dispose pas d’une mise à jour de sécurité. Ces ordinateurs peuvent être affectés par une vulnérabilité d’exécution de code à distance. Pour plus d’informations, veuillez consulter KB5039893 ou KB5039884 de Microsoft :

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

Les clients Dx utilisant le logiciel Cepheid OS 2.1 sur l’écran tactile sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer d’avoir téléchargé la mise à jour de sécurité de Microsoft de juillet 2024 pour Windows 10 Version 21H2 et Windows 10 22H2 qui permettrait à votre système d’être entièrement protégé contre cette vulnérabilité. Les clients disposant de mises à jour automatiques n’ont pas besoin de prendre d’autres mesures.

Si vous n’avez pas encore automatisé les mises à jour Windows, sélectionnez Démarrer > Paramètres > Mise à jour et sécurité > Mise à jour Windows, puis sélectionnez « Vérifier les mises à jour ».

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données avant l’installation du patch. Pour obtenir des instructions sur la façon d’arrêter le logiciel Dx et de sauvegarder les données de résultats, consulter le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid techsupport@cepheid.com.

Notification de vulnérabilité critique : CVE-2024-38081

Mis à jour le 1er janvier 2025

CONTEXTE

L’ordinateur Cepheid exécutant le système d’exploitation Windows dispose d’au moins un service installé qui utilise un chemin de service sans guillemets, ce qui peut permettre à un tiers d’insérer un fichier exécutable dans le chemin du service affecté. Pour plus d’informations, veuillez consulter les sections suivantes : https://www.tenable.com/plugins/nessus/63155.

Les CVE suivants sont concernés : CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez ouvrir et mettre à jour NetPipeActivator avec les éléments suivants : C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Notification Apache Log4j

Mis à jour le 1er janvier 2025

CONTEXTE

La version d’Apache Log4j sur l’ordinateur Cepheid exécutant un système d’exploitation Windows peut être affectée par une exécution de code à distance lorsqu’elle est configurée pour utiliser JMSappender. Ceci se trouve dans Apache Log4j version 1.2. Pour plus d’informations, veuillez consulter les sections suivantes :

Les CVE suivants sont concernés : CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Une mise à jour SQL vers CU16 KB5011644 à partir de SQL Server 2019 RTM est recommandée. Veuillez suivre les étapes ci-dessous :

- Télécharger la mise à jour :

- Suivez le lien vers le catalogue de mises à jour Microsoft et cliquez ici : Catalogue de mises à jour Microsoft

- Téléchargez le package de mise à jour approprié pour votre système.

- Se préparer à la mise à jour :

- Sauvegardez vos données : Assurez-vous d’avoir une sauvegarde complète de vos bases de données et de votre système.

- Vérifiez les exigences du système : Vérifiez que votre système répond aux exigences de la mise à jour.

- Notifier les utilisateurs : Informer les utilisateurs de la mise à jour planifiée et des temps d’arrêt potentiels.

- Installer la mise à jour :

- Exécutez le programme d’installation : Exécutez le package de mise à jour téléchargé.

- Suivez les instructions à l’écran : Le programme d’installation va vous guider à travers la procédure de mise à jour. Assurez-vous de lire et de suivre attentivement toutes les invites.

- Redémarrez les services : Une fois l’installation terminée, redémarrez les services SQL Server.

- Vérifier la mise à jour :

- Vérifiez la version de SQL Server : Ouvrez SQL Server Management Studio (SSMS) et exécutez la requête suivante pour vérifier la mise à jour :

- SÉLECTIONNEZ @@VERSION ; la version doit être mise à jour à la version 15.0.4223.11

- Revue des journaux : Vérifiez que les journaux d’erreurs SQL Server et Windows Event Viewer ne présentent aucun problème pendant la mise à jour.

- Tâches post-mise à jour :

- Exécutez des tests : Effectuez des tests pour vous assurer que SQL Server fonctionne correctement après la mise à jour.

- Suivi des performances : Gardez un œil sur les performances du serveur pour vous assurer qu’il n’y a pas de problèmes inattendus.

- Mettez à jour la documentation : Documentez le processus de mise à jour et toute modification apportée.

Notification de vulnérabilité critique : CVE-2013-3900

Mis à jour le 1er janvier 2025

CONTEXTE

CVE-2013-3900 est une vulnérabilité WinVerifyTrust qui peut affecter un ordinateur Cepheid exécutant le système d’exploitation Windows. Cette vulnérabilité peut entraîner la réception de demandes spécialement conçues pour exécuter un code arbitraire. Pour plus d’informations, veuillez consulter les éléments suivants : https://www.tenable.com/plugins/nessus/166555.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid au techsupport@cepheid.com.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, ouvrez le registre, accédez aux 2 structures de dossiers ci-dessous et activez "EnableCertPaddingCheck"="1" comme indiqué ci-dessous. Veuillez créer les dossiers requis s’ils ne sont pas déjà disponibles.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Fin du support Windows 10 Pro

Mis à jour le 22 juillet 2024

CONTEXTE

Dans le cadre de l’engagement de Cepheid à prendre en charge notre menu de tests tout en assurant une gestion cohérente des correctifs de sécurité, nous vous informons de la fin de l’assistance Windows 10 Pro de Microsoft le 14 octobre 2025.

Pour tous les clients exécutant Windows 10 Pro, Cepheid recommande une mise à niveau vers Windows 10 IoT Enterprise LTSC 2021 avec la dernière version logicielle du produit Cepheid qui assure une assistance active avec la dernière cybersécurité et une protection de la confidentialité des données jusqu’au 13 janvier 2032.

Le système d’exploitation Windows 7 n’est plus activement pris en charge par Microsoft et une utilisation continue peut introduire une exposition potentielle des données sur cet ordinateur et tout/ces appareil(s) connectés à des vulnérabilités de cybersécurité. Si votre système est connecté à un PC/ordinateur portable avec système d’exploitation Windows 7, une mise à niveau est fortement recommandée. Veuillez consulter la communication précédente de Cepheid ici.

Si vous avez des questions ou des préoccupations concernant la transition vers Windows 10 IoT Enterprise LTSC2021, veuillez contacter votre représentant Cepheid local. Vous pouvez également contacter le Support technique de Cepheid.

Nous apprécions votre confiance et votre fidélité à nos produits, nous vous remercions de votre partenariat. et nous continuerons à travailler étroitement avec vous pour vous proposer une option de transition personnalisée vers nos solutions et technologies les plus récentes, et de la plus haute qualité.

Notification de vulnérabilité critique : CVE-2016-2183 couvrant la vulnérabilité OpenSSL

Mis à jour le 17 septembre 2024

CONTEXTE

Les chiffrements DES et Triple DES utilisés dans les protocoles TLS, SSH et IPSec peuvent permettre aux pirates distants de collecter des données en texte clair sur une session chiffrée de longue durée. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Cepheid recommande que cette mise à jour soit mise en œuvre par le service informatique de votre organisation.

Veuillez suivre les étapes ci-dessous pour appliquer le correctif :

- Sur le système où le correctif doit être installé, dans la barre de recherche Windows, saisissez « Windows Power Shell » et ouvrez-le en tant qu’administrateur

- Saisissez la commande Disable-TlsCipherSuite -Name ’TLS_RSA_WITH_3DES_EDE_CBC_SHA’ dans la fenêtre Windows PowerShell

- Appuyez sur le bouton Entrée de votre clavier

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2013-3900

Mis à jour le 17 septembre 2024

CONTEXTE

CVE-2013-3900 est une vulnérabilité WinVerifyTrust qui affecte un système distant et peut entraîner la réception de demandes spécialement conçues. Pour plus d’informations, veuillez consulter les éléments suivants : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez suivre les étapes ci-dessous :

1. Ouvrez « Éditeur d’enregistrement », allez à l’emplacement ci-dessous et effectuez les modifications comme indiqué ci-dessous.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Détection du protocole TLS Version 1.0 et (4) TLS Version 1.1 Notification de protocole faible

Mis à jour le 17 septembre 2024

CONTEXTE

Le serveur distant accepte les connexions chiffrées à l’aide de TLS 1.0, qui présente un certain nombre de défauts de conception cryptographique et le serveur distant propose également TLS obsolète 1.1, qui ne sont atténués que par les versions plus récentes TLS 1.2 et 1.3.

Pour plus d’informations, veuillez consulter les sections suivantes :

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez activer la prise en charge de TLS 1.2 et 1.3 lors de la désactivation de TLS 1.0 ou 1.1 qui implique une mise à jour du registre Windows.

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez suivre les étapes ci-dessous :

Étapes à suivre pour appliquer cela.

- Recherchez « Éditeur de registre » dans la barre de recherche de Windows.

- Accédez au chemin ci-dessous. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Sous Protocoles, créez une structure à deux clés (dossiers) pour TLS 1.0 et TLS 1.1. Remarque : Cliquez avec le bouton droit sur les protocoles pour créer une nouvelle clé.

- Sous chaque dossier TLS, créez deux autres clés (dossiers) en tant que client et serveur

- Cliquez sur le dossier du client, dans l’espace vide RHS, cliquez avec le bouton droit et sélectionnez l’option NOUVEAU MOT.

- Renommez en « Activé » et la valeur doit être définie sur « 0 ». Remarque : Mêmes valeurs à créer pour TLS 1.0 et TLS 1.1 et les dossiers client et serveur.

- Fermez l’éditeur.

- Ouvrez le gestionnaire de configuration de SQL Server.

- Cliquez sur l’option Services SQL Server.

- Arrêtez et démarrez le service de SQL Server (MSSQLSERVER).

- Fermez l’application Gestionnaire de configuration de SQL Server.

- Téléchargez l’outil Nmap depuis Google et installez-le dans le système.

- Ouvrez l’invite de commande et saisissez la commande ci-dessous : nmap -script ssl-enum-ciphers -p 1433 localhost

- Appuyez sur le bouton Entrée du clavier.

- Vérifiez que seuls les messages TLS 1.2 et supérieurs sont affichés dans l’invite cmd.

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Version non prise en charge de Microsoft SQL Server

Mis à jour le 17 septembre 2024

CONTEXTE

L’installation d’un numéro de version particulier de Microsoft SQL n’est plus prise en charge, ce qui n’entraîne pas de nouveaux correctifs de sécurité pour le produit. Les installations non prises en charge suivantes de Microsoft SQL Server ont été détectées :

Version installée : 13.0:4259.0 Édition Express

Chemin d’installation : C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instance : MSSQLSERVER

Version minimale prise en charge : 13.0:6300.2 (2016 SP3)

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez effectuer une mise à niveau vers une version de Microsoft SQL actuellement prise en charge. La bonne version de Microsoft SQL à télécharger est disponible : https://www.microsoft.com/en-us/download/details.aspx?id=103440.

L’article KB de Microsoft contenant des informations sur les mises à jour est disponible ici : https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Authentification Microsoft Windows LM / NTMv1 activée

Mis à jour le 17 septembre 2024

CONTEXTE

L’hôte distant est configuré pour tenter LM et/ou NTLMv1 pour l’authentification sortante, et ces protocoles utilisent un cryptage faible. Un attaquant distant capable de lire les paquets LM ou NTLMv1 challenge et response pourrait exploiter ceci pour obtenir le hash LM ou NTLM d’un utilisateur, permettant à un attaquant de s’authentifier en tant qu’utilisateur. Pour plus d’informations, veuillez consulter les sections suivantes : https://www.tenable.com/plugins/nessus/63478.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez suivre les étapes ci-dessous :

- Sur le système où le correctif doit être installé, dans la barre de recherche Windows, saisissez « Éditeur de registre » et ouvrez l’Éditeur de registre.

- Accédez à l’emplacement HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel et mettez à jour le niveau LmCompatibilityLevel comme « 1 »

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2024-21409 couvrant la notification de mise à jour du cadre .NET

Mis à jour le 17 septembre 2024

CONTEXTE

Il manque une mise à jour de sécurité à l’installation de Microsoft .NET Framework sur l’hôte distant et elle est affectée par la vulnérabilité d’exécution du code distant. Des informations supplémentaires sont disponibles sur la page Web de Microsoft ou dans la base de données nationale des vulnérabilités :

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez télécharger les mises à jour suivantes couvrant Windows 22H2 pour Windows 10 Pro ou Windows 22H2 pour x64 spécifiques à Windows 10 IoT LTSC.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft a annoncé la 14 octobre 2025 fin de la prise en charge de Windows 10 Pro, et Cepheid recommande une mise à niveau vers Windows 10 IoT Enterprise LTSC 2021. Pour toute question, veuillez contacter le support technique de Cepheid ou votre représentant local.

Notification de mise à jour Java

Mis à jour le 17 septembre 2024

CONTEXTE

Les versions 8u401, 20,3:13, 21.3.9, 11,0:23, 17,0:11, 21.0.3, 22 et les versions perf de Java installées sur l’hôte distant sont affectées par plusieurs vulnérabilités. Pour plus d’informations, un avis de mise à jour critique des correctifs peut être consulté ici : https://www.oracle.com/security-alerts/cpuapr2024.html.

Les CVE suivants sont concernés : CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez effectuer la mise à niveau vers la dernière version corrigée de Java 8 disponible sur ce lien ci-dessous. Un redémarrage du PC ou de l’ordinateur portable peut être nécessaire.

https://www.java.com/en/download/

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de mise à niveau Apache Log4j 2.16.0

Mis à jour le 17 septembre 2024

CONTEXTE

Apache Log4j 1.2 est affecté par une vulnérabilité d’exécution de code distant lorsqu’il est configuré pour utiliser JMSAppender.

Les CVE suivants sont concernés : CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer d’avoir appliqué le correctif KB5011644 pour Microsoft SQL Server afin de supprimer log4j-1.2:17 et de permettre à votre système d’être entièrement protégé contre cette vulnérabilité. Le lien correct se trouve ci-dessous et cliquez sur « Télécharger » pour continuer.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2024-4761

Mis à jour le 17 septembre 2024

CONTEXTE

CVE-2024-4761 est une vulnérabilité ayant un impact sur Microsoft Edge qui peut conduire un tiers distant à effectuer une écriture en mémoire hors limites via une page HTML mise en cache. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vérifier la version actuelle de Microsoft Edge pour vous assurer que vous avez Microsoft Edge version 124,0:2478:105 ou ultérieure. Notez que l’autorisation des mises à jour de sécurité Microsoft Windows activera automatiquement le correctif pour les clients concernés. Pour plus d’informations sur la façon de déterminer la version de Microsoft Edge de votre système, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2016-2183

Mis à jour le 17 septembre 2024

CONTEXTE

CVE-2016-2183 concerne les chiffrements de blocs dans les protocoles SSL/TLS avec un certain nombre de défauts de conception cryptographique, et dans des configurations spécifiques, une attaque de collision est possible. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez activer la prise en charge de TLS 1.2 et/ou tout 1.3 en désactivant simultanément la prise en charge de TLS 1.0 et/ou 1.1 pour atténuer ce problème en tant que versions plus récentes de TLS 1.2 et 1.3 sont conçues pour protéger contre ces défauts. Pour activer le support :

- Accédez au Panneau de configuration et recherchez Propriétés Internet

- Aller à l’onglet Avancé

- Décochez la case TLS 1.0 et/ou TLS 1,1

- Cochez la case TLS 1.2 et/ou TLS 1,3

Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Vulnérabilité critique associée aux autorisations Windows

Mis à jour le 17 septembre 2024

CONTEXTE

L’exécutable de service Windows avec des autorisations non sécurisées sur l’hôte distant peut permettre à un utilisateur non privilégié de remplacer par un code arbitraire, ce qui entraîne une escalade des privilèges. Pour plus d’informations, veuillez consulter les sections suivantes : https://www.tenable.com/plugins/nessus/65057.

PRODUITS CEPHEID AFFECTÉS

Les clients Dx utilisant le logiciel GeneXpert Dx 6.5 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Cepheid recommande que cette mise à jour soit mise en œuvre par le service informatique de votre organisation.

Veuillez vous assurer que les groupes suivants ne disposent pas des autorisations nécessaires pour modifier ou rédiger des fichiers exécutables de service contenant des exécutables de service :

- Tous

- Utilisateurs

- Utilisateurs du domaine

- Utilisateurs authentifiés

Pour plus d’informations sur les étapes liées à cette mise à jour, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2023-36728

Mis à jour le 15 juillet 2024

BACKGROUND

CVE-2023-36728 est une vulnérabilité affectant SQL qui peut entraîner un refus de service en raison de l’installation de Microsoft SQL Server sur un hôte distant sans mise à jour de sécurité. Pour plus d’informations, veuillez consulter les informations suivantes : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

PRODUITS CEPHEID AFFECTÉS

GeneXpert Xpress clients utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer d’avoir mis à jour la bonne version de SQL Server ci-dessous, ce qui permettra à votre système d’être entièrement protégé contre cette vulnérabilité. Le bon lien se trouve ci-dessous et cliquez sur « Télécharger » pour continuer :

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données avant l’installation du correctif. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les résultats des tests, veuillez consulter le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Notification de vulnérabilité critique : CVE-2013-3900

Mis à jour le 15 juillet 2024

CONTEXTE

CVE-2013-3900 est une vulnérabilité WinVerifyTrust qui affecte un système distant et peut entraîner la réception de demandes spécialement conçues.

PRODUITS CEPHEID AFFECTÉS

GeneXpert Xpress clients utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Avant de mettre à jour le fichier de registre Windows, Cepheid vous recommande vivement de travailler avec votre groupe informatique ou votre représentant pour vous assurer que la mise à jour est effectuée de manière à ne pas affecter le fonctionnement du système. Si vous avez des questions ou des préoccupations, veuillez contacter le Support technique de Cepheid.

Cepheid recommande fortement de sauvegarder le registre et les données des résultats de test ou la base de données. Pour obtenir des instructions sur la façon d’arrêter le logiciel et de sauvegarder les données de résultats, consulter le manuel d’utilisation.

Une fois la sauvegarde du registre et de la base de données ou des données de test terminée, veuillez ajouter et activer la valeur du registre EnableCertPaddingCheck :

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Pour les systèmes 64 Bit OS, veuillez ajouter et activer la valeur de registre EnableCertPaddingCheck :

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Vous trouverez plus d’informations sur la mise à jour des clés de registre ici :

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Notification de mise à jour de la version d’Internet Explorer et d’Adobe Reader

Mis à jour le 15 juillet 2024

CONTEXTE

Cette notification a pour but de vous informer des mises à jour de configuration recommandées pour les programmes de votre système.

Adobe Reader: Adobe a publié une mise à jour planifiée du lecteur en 2024.

Internet Explorer : Microsoft a mis fin à la prise en charge d’Internet Explorer à compter du 15 juin 2022

PRODUITS CEPHEID AFFECTÉS

GeneXpert Xpress clients utilisant le logiciel GeneXpert Xpress 6.4a sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Pour Adobe Reader, veuillez vous assurer que les dernières mises à jour d’Adobe Reader sont téléchargées. Après avoir lancé Reader, sélectionnez « Aide » > « Vérifier les mises à jour » et suivez les étapes de la fenêtre Mise à jour pour télécharger et installer les dernières mises à jour. Les installateurs peuvent également se trouver ici : https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Pour Internet Explorer, veuillez effectuer les modifications de configuration suivantes sur votre système :

- Sélectionnez la touche de logo Windows+R.

- Dans Exécuter, saisissez OptionalFeatures.exe, puis sélectionnez OK.

- Dans la boîte de dialogue Fonctionnalités Windows, décochez la case correspondant à la version installée d’Internet Explorer. Par exemple, recherchez Internet Explorer 11, puis décochez sa case.

- Sélectionnez OK.

- Redémarrez l’ordinateur.

Si vous utilisez toujours Windows 7 ou si vous avez des questions ou des préoccupations, veuillez contacter le Support Technique de Cepheid.

Notification de vulnérabilité critique : CVE-2023-36042 Vulnérabilité au déni de service du framework .NET

Mis à jour le 22 mai 2024

CONTEXTE

CVE-2023-36042 est une vulnérabilité qui affecte le framework .NET 3.5 et 4.8 qui peut entraîner un refus de service. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer d’avoir téléchargé la mise à jour de sécurité de janvier 2024 de Microsoft Windows qui permettrait à votre système d’être entièrement protégé contre cette vulnérabilité. Les clients disposant de mises à jour automatiques n’ont pas besoin de prendre d’autres mesures.

Si vous n’avez pas encore automatisé les mises à jour Windows, sélectionnez Démarrer > Paramètres > Mise à jour et sécurité > Mise à jour Windows, puis sélectionnez « Vérifier les mises à jour ».

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données à l’aide de l’application Xpertise avant l’installation du patch. Pour obtenir des instructions sur la façon d’arrêter le logiciel Xpertise et de sauvegarder les données de résultats, consultez le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Si vous utilisez toujours Windows 7 ou si vous avez des questions ou des préoccupations, veuillez contacter le Support Technique de Cepheid.

Mise à jour de sécurité 5033372 pour Windows 10

Mis à jour le 22 mai 2024

CONTEXTE

Cet avis a pour but de vous informer que Cepheid a validé la mise à jour de sécurité Microsoft 5033372 pour prendre en charge la version du système d’exploitation Windows.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer d’avoir téléchargé la dernière mise à jour de sécurité Microsoft Windows qui permettrait à votre système d’être entièrement protégé contre cette vulnérabilité. Les clients disposant de mises à jour automatiques n’ont pas besoin de prendre d’autres mesures.

Si vous n’avez pas encore automatisé les mises à jour Windows, sélectionnez Démarrer > Paramètres > Mise à jour et sécurité > Mise à jour Windows, puis sélectionnez « Vérifier les mises à jour ».

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données à l’aide de l’application Xpertise avant l’installation du patch. Pour obtenir des instructions sur la façon d’arrêter le logiciel Xpertise et de sauvegarder les données de résultats, consultez le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Si vous utilisez toujours Windows 7 ou si vous avez des questions ou des préoccupations, veuillez contacter le Support Technique de Cepheid.

Notification de vulnérabilité critique : CVE-2011-1353

Mis à jour le 22 mai 2024

CONTEXTE

CVE-2011-1353 est une vulnérabilité qui réside dans Adobe Reader 10.x antérieure à la version 10.1.1 sur Windows, permettant aux utilisateurs locaux d’obtenir potentiellement des privilèges via des vecteurs inconnus. Pour plus d’informations, veuillez consulter les sections suivantes : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

PRODUITS CEPHEID AFFECTÉS

Les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8 sont affectés.

ACTIONS REQUISES PAR LES CLIENTS

Veuillez vous assurer que les dernières mises à jour d’Adobe Reader sont téléchargées. Après avoir lancé Reader, sélectionnez « Aide » > « Vérifier les mises à jour » et suivez les étapes de la fenêtre Mise à jour pour télécharger et installer les dernières mises à jour.

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données à l’aide de l’application Xpertise avant l’installation du patch. Pour obtenir des instructions sur la façon d’arrêter le logiciel Xpertise et de sauvegarder les données de résultats, consultez le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Si vous utilisez toujours Windows 7 ou si vous avez des questions ou des préoccupations, veuillez contacter le Support Technique de Cepheid.

Notification de vulnérabilité critique : CVE-2023-4863 Débordement du tampon Heap dans libwebp dans Google Chrome avant 116.0.5845.187 et libwebp 1.3.2

Mis à jour le 5 décembre 2023

CONTEXTE

La National Vulnerability Database suit la vulnérabilité iCVE-2023-4863 qui réside dans le logiciel Chromium Open Source Software (OSS) et est utilisée pour rendre des images webp. La bibliothèque est largement intégrée dans les navigateurs Web qui utilisent la bibliothèque libsebp, y compris Microsoft Edge, Google Chrome et Mozilla Firefox. La vulnérabilité permet à un attaquant distant d’effectuer une écriture en mémoire hors limites via une page HTML élaborée, ce qui peut entraîner l’exécution d’un code susceptible de compromettre les systèmes.

PRODUITS CEPHEID AFFECTÉS

Le navigateur par défaut utilisé sur les produits Cepheid est Microsoft Internet Explorer ou Edge. Cepheid n’expédie pas nos produits avec les navigateurs Web Google Chrome ou Firefox et Microsoft Internet Explorer n’est pas affecté par cette vulnérabilité. En outre, les manuels d’utilisation de notre logiciel contiennent des instructions pour ne pas installer d’applications non standard ni modifier les paramètres des applications par défaut livrées avec des ordinateurs ou des tablettes.

ACTIONS REQUISES PAR LES CLIENTS

Supprimez et arrêtez l’utilisation de tout navigateur Web non autorisé, y compris Google Chrome ou Firefox. Vérifiez la version actuelle de Microsoft Edge pour vous assurer que la version est Microsoft Edge (Stable) version 117,0:2045:31 ou ultérieure. Notez que l’autorisation des mises à jour de sécurité Microsoft Windows activera automatiquement le correctif pour les clients concernés. Pour plus d’informations sur la façon de déterminer la version de Microsoft Edge de votre système, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Si vous avez des questions ou des préoccupations, veuillez contacter le support technique de Cepheid ou l’un des numéros de téléphone/l’une des adresses e-mail de votre région.

Service Microsoft SQL Server 2016 Pack 3 sur le système d’exploitation de Windows 10 exécutant le logiciel GeneXpert Xpertise 6.8 sur les systèmes Infinity

Mis à jour le 5 décembre 2023

CONTEXTE

Cet avis a pour but de vous informer que Cepheid a validé le Service Microsoft SQL Server 2016 Pack 3 (KB5003279) pour les clients Infinity utilisant le logiciel GeneXpert Xpertise 6.8.

ACTIONS REQUISES PAR LES CLIENTS

Le Service Microsoft SQL Server 2016 Pack 3 suivant peut être installé en toute sécurité sur le système exécutant le logiciel GeneXpert Xpertise 6.8 :

• Service MS SQL Server 2016 Pack 3 (KB5003279) de https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid recommande fortement de sauvegarder les données des résultats de test ou la base de données à l’aide de l’application Xpertise avant l’installation du patch. Pour obtenir des instructions sur la façon d’arrêter le logiciel Xpertise et de sauvegarder les données de résultats, consultez le manuel d’utilisation. Pour plus d’informations sur l’installation, veuillez consulter votre groupe informatique ou suivre les politiques de gouvernance informatique de votre organisation.

Fin de la prise en charge de la 7 cybersécurité Windows pour les systèmes GeneXpert®

Mis à jour le 30 juin 2023

CONTEXTE

Microsoft a mis fin à la prise en charge du système d’exploitation (OS) Windows 7 en janvier 2020, en arrêtant les correctifs et les mises à jour. Par conséquent, Cepheid n’est plus en mesure de prendre en charge les dernières normes de cybersécurité et de confidentialité sur les ordinateurs sous OS Windows 7. Le logiciel de votre instrument et les tests actuels continueront à fonctionner avec le système d’exploitation Windows 7. Cependant, à compter de 30 juin 2023, aucune des futures versions logicielles de GeneXpert Dx, Infinity Xpertise ou Xpert Check (les systèmes GeneXpert) ne sera compatible avec le système d’exploitation Windows 7 OS.

Pour plus d’informations, veuillez cliquer ici

Log4Shell (Apache Log4j)

Mis à jour le 8 juillet 2022

CONTEXTE

Le 10 décembre 2021, une vulnérabilité critique (CVE-2021-44228) a été signalée dans Apache Log4j. La

vulnérabilité affecte plusieurs versions de l’utilitaire Apache Log4j et les applications qui l’utilisent. La

vulnérabilité permet à un pirate d’exécuter un code arbitraire.

RÉPONSE

Les équipes de Cepheid ont analysé et traité avec succès le risque potentiel pour la sécurité de notre gamme de produits, sous la forme d’un correctif logiciel révisé. La communication a été envoyée à tous les clients susceptibles de bénéficier du correctif logiciel, décrivant le processus de demande du correctif. Les clients sont encouragés à demander le correctif pour une expérience utilisateur plus sécurisée.

Les personnes ou les organisations ayant d’autres préoccupations en matière de sécurité des produits sont encouragées à contacter leur équipe locale de support technique de Cepheid à l’adresse techsupport@cepheid.com ou par e-mail à l’adresse productsecurity@cepheid.com

Vulnérabilité d’exécution de code à distance du spouleur d’impression Windows PrintNightmare (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Mis à jour le 14 septembre 2021

CONTEXTE

Le 6 juillet 2021, Microsoft a publié un correctif pour une vulnérabilité critique d’exécution de code à distance (CVE-2021-34527). Le service du spouleur d’impression de Microsoft Windows ne parvient pas à restreindre l’accès aux fonctionnalités qui permettent aux utilisateurs d’ajouter des imprimantes et des pilotes associés, ce qui peut permettre à un pirate authentifié à distance d’exécuter un code arbitraire avec des privilèges SYSTEM sur un système vulnérable. Depuis, plusieurs CVE ont été ajoutés dans le cadre de la vulnérabilité combinée « PrintNightmare », ainsi que des correctifs supplémentaires.

Cette vulnérabilité affecte tous les systèmes d’exploitation Windows.

RÉPONSE

Les équipes de recherche et développement de Cepheid analysent les correctifs Microsoft pour CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 pour connaître l’impact sur les produits concernés.

Interface CryptoAPI

Mis à jour le 20 janvier 2020

CONTEXTE

Le 14 janvier 2020, Microsoft a publié des correctifs pour remédier à 49 vulnérabilités lors de ses annonces du correctif cumulatif mensuel (Patch Tuesday). L’un des correctifs disponibles concerne la vulnérabilité (CVE-2020-0601) affectant la fonctionnalité cryptographique de Microsoft Windows appelée Windows CryptoAPI. Cette vulnérabilité affecte les systèmes GeneXpert utilisant Windows 10 Professionnel.

RÉPONSE

Cepheid est au courant de cette vulnérabilité identifiée et suit actuellement l’évolution de la situation. Cepheid n’a reçu aucun rapport relatif à ces vulnérabilités affectant l’utilisation clinique de nos produits et évalue actuellement l’impact potentiel de cette vulnérabilité sur ses produits.

Cepheid n’a pas encore confirmé la compatibilité de ses systèmes GeneXpert avec des correctifs qui atténuent les effets de CVE-2020-0601. Le processus des tests de compatibilité est en cours, et nous prévoyons qu’il sera terminé d’ici quelques semaines.

Si vous souhaitez être averti lorsque les tests de compatibilité seront terminés, veuillez contacter votre équipe locale du service du support technique de Cepheid ou envoyer un e-mail à l’adresse productsecurity@cepheid.com.

"BlueKeep"

Mis à jour le 13 septembre 2019

CONTEXTE

Le 13 août 2019, Microsoft a publié une série de correctifs pour les services de bureau à distance (Remote Desktop Services) qui comprennent deux vulnérabilités critiques d’exécution de code à distance (Remote Code Execution, RCE), CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 et CVE-2019-1226. Comme la vulnérabilité « BlueKeep » (CVE-2019-0708) déjà corrigée, ces deux vulnérabilités sont également « wormables », ce qui signifie que tout programme malveillant exploitant à l’avenir ces vulnérabilités pourrait se propager d’un ordinateur vulnérable à un autre, sans interaction de l’utilisateur.

Les versions concernées de Windows sont Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 et toutes les versions de Windows 10 prises en charge, y compris les versions de serveur.

Windows XP, Windows Server 2003 et Windows Server 2008 ne sont pas concernés, ni le protocole de bureau à distance (Remote Desktop Protocol, RDP).

RÉPONSE

Cepheid a validé l’installation des correctifs suivants de Microsoft pour ses systèmes GeneXpert et le cas échéant, a rédigé des instructions spécifiques pour les clients concernant ces systèmes. Pour des informations détaillées sur chaque produit Cepheid, veuillez vous reporter à la liste de produits ci-dessous.