Windows 10 Pro – Erinnerung zum Supportende und Windows-11-Qualifizierung für ausgewählte GeneXpert Dx-Systeme

Aktualisiert 17. Juli 2025

Als Teil von Cepheids Engagement für ein konsistentes Management von Sicherheits-Patches für Microsoft-Betriebssysteme (OS) erinnern wir Sie daran, dass Microsoft plant, den Support für das Betriebssystem Windows 10 Pro am 14. Oktober 2025 einzustellen. Nach diesem Datum wird Microsoft keine kritischen Sicherheits-Patches oder Updates mehr für das Betriebssystem Windows 10 Pro bereitstellen. Um die höchsten Sicherheits- und Leistungsstandards aufrechtzuerhalten, empfehlen wir dringend ein Betriebssystem-Upgrade auf Ihrem GeneXpert-System.

Cepheid hat nun ein Upgrade auf das Betriebssystem Windows 11 Pro OS für ausgewählte, zuvor ausgelieferte GeneXpert Dx-Systeme qualifiziert, die bereits mit Windows 10 Pro OS laufen (und nicht mit Windows 10 IoT Enterprise LTSC). Um für dieses Upgrade berechtigt zu sein, müssen die GeneXpert-Systeme die GeneXpert Dx Software-Version 6.4 oder höher ausführen und spezifische Anforderungen an die Computer-Hardware und das Betriebssystem erfüllen.

Ein mehrsprachiger Flyer (Artikelnummer 303-5234) mit einer Liste der Anforderungen und weiteren Informationen zur Upgrade-Option auf Windows 11 Pro OS ist verfügbar. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

BETROFFENE CEPHEID-PRODUKTE

Folgende GeneXpert-Systeme sind betroffen:

• GeneXpert Infinity-Computer mit Windows 10 Pro OS

• GeneXpert-II mit Windows 10 Pro OS

• GeneXpert-IV mit Windows 10 Pro OS

• GeneXpert- XVI mit Windows 10 Pro OS

Folgende GeneXpert-Systeme fallen nicht in den Geltungsbereich:

• GeneXpert Infinity- und Dx-Systeme, auf denen Windows 10 IoT Enterprise LTSC ausgeführt wird, erfordern keine Änderung, da sie weiterhin vollständig von Microsoft durch laufende Sicherheitsupdates unterstützt werden.

• GeneXpert Dx-Systeme, die an einen Touchscreen angeschlossen sind, erfordern keine Änderung.

• GeneXpert Xpress Hub-Systeme, die in CLIA-befreiten Umgebungen eingesetzt werden, erhalten bis 09. Januar 2029 weiterhin Windows-Betriebssystem-Updates.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 bis CVE-2024-49018

Aktualisiert 17. Juli 2025

HINTERGRUND

Das GeneXpert Dx-System, auf dem die Dx 6.5-Software ausgeführt wird, ist von mehreren kritischen Schwachstellen in Microsoft SQL Server 2019 (Version 15.0.4223.1) betroffen, die eine Remote-Codeausführung und eine unbefugte Befehlsausführung ermöglichen können.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/kb5046860-description-of-the-security-update-for-sql-server-2019-cu29november-12-2024-4bddde28-482c-4628-a6e2-2d4f542088b7.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Aktuelle SQL Server-Version überprüfen

Navigieren Sie zum folgenden Pfad und überprüfen Sie die Version:

C:\Program Files\Microsoft SQL

Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe Wenn die Version 15.0.4223.1 ist, fahren Sie mit dem nächsten Schritt fort.

2. Patch herunterladen und anwenden

Doppelklicken Sie auf den Link unten zu , damit die ausführbare Datei installiert werden kann:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/11/sqlserver2019-kb5046860-

x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe

3. Aktualisierung überprüfen

Vergewissern Sie sich nach der Installation, dass die SQL Server-Version auf 15.0.4410.1 aktualisiert wurde.

Adobe Reader-Update und Benachrichtigung über kritische Schwachstellen: CVE-2024-49530 bis CVE-2024-49535 & CVE-2025-24431, CVE-2025-27158 bis CVE-2025-27164, CVE2025-27174

Aktualisiert 17. Juli 2025

HINTERGRUND

Mehrere Schwachstellen wurden in Adobe Acrobat Reader-Versionen vor 25.001.20432 identifiziert, was eine beliebige Codeausführung ermöglichen kann. Diese werden unter APSB25-14 dokumentiert.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Installierte Version überprüfen

Pfad: C:\Program Files (x86)\Adobe\Acrobat Reader DC\Reader Wenn die Version unter 25.001.20432 liegt, fahren Sie mit dem nächsten Schritt fort.

2. Aktualisierung herunterladen und installieren

Besuchen Sie die Download-Seite von Adobe Acrobat Reader

- Klicken Sie auf „Weitere Download-Optionen“ und installieren Sie Version 25.001.20432 (bevorzugt)

- Wenn diese Version nicht verfügbar ist, aktualisieren Sie auf Version 24.005.20320.

3. Aktualisierung überprüfen

Bestätigen Sie, dass die Version auf 25.001.20432 oder 24.005.20320 aktualisiert wurde.

Benachrichtigung über kritische Schwachstellen: Windows 10 Security Update KB5049981

Aktualisiert 17. Juli 2025

HINTERGRUND

Dem Remote-Windows-10 Host fehlt das Sicherheitsupdate KB5049981, was ihn potenziellen Schwachstellen aussetzt, einschließlich der Eskalation von Berechtigungen und der Ausführung von Remote-Codes.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f6e7d-4524-8ab3-27d1666e0510

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-7344, CVE-2025-21189, CVE-2025-21202,

CVE-2025-21207, CVE-2025-21210-21211, CVE-2025-21213-21215, CVE-2025-21217,

CVE-2025-21219-21220, CVE-2025-21223-21224, CVE-2025-21226-21246, CVE-202521248-21252, CVE-2025-21255-21258, CVE-2025-21260-21261, CVE-2025-21263, CVE2025-21265-21266, CVE-2025-21268-21278, CVE-2025-21280-21282, CVE-2025-21284-

21296, CVE-2025-21298-21308, CVE-2025-21310, CVE-2025-21312, CVE-2025-21314,

CVE-2025-21316-21321, CVE-2025-21323-21324, CVE-2025-21327-21336, CVE-202521338-21341, CVE-2025-21374, CVE-2025-21378, CVE-2025-21382, CVE-2025-21389,

CVE-2025-21409, CVE-2025-21411, CVE-2025-21413, CVE-2025-21417

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die GeneXpert Dx 6.5-Software mit Windows 10 Version 21H2 oder 22H2 verwenden, sind davon betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Pfad herunterladen und anwenden

Doppelklicken Sie auf die zu installierende .msu-Datei:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2025/01/windows10.0-kb5049981-

x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu

2. Aktualisierung überprüfen

Bestätigen Sie, dass das System über den Windows Update-Verlauf oder die Systeminformationen aktualisiert wurde.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21176

Aktualisiert 17. Juli 2025

HINTERGRUND

Das Microsoft .NET Framework 4.8.1, das auf dem Remote-Host installiert ist, weist fehlende Sicherheits-Updates auf und ist dadurch einer Remotecodeausführung ausgesetzt. Diese Schwachstelle kann es Angreifern ermöglichen, unautorisierten Code über eine speziell erstellte Anfrage auszuführen.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/january-14-2025-kb5049621-cumulative-update-for-net-framework-3-5-and-4-81-for-windows-10-version-21h2-and-windows-10-version-22h2-3c3adbc9-113c-410897d2-cdbedfee776f.

BETROFFENE CEPHEID-PRODUKTE

Dx 6.5-Systeme mit Microsoft .NET Framework 4.8.1 sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Aktuelle Version überprüfen Navigieren Sie zu:

C:\Windows\Microsoft.NET\Framework\v4.0:30319\mscorlib.dll

- Wenn die Version 4.8.9256.0 ist, fahren Sie mit dem nächsten Schritt fort.

2. Patch herunterladen und anwenden

Doppelklicken Sie auf die zu installierende .msu-Datei:

https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/s ecu/2024/12/windows10.0-kb5049621-x64-

ndp481_8cf3ab9195ec940d2da51894fb690b2d21404e8e.msu

3. Aktualisierung überprüfen

Bestätigen Sie, dass die Version auf 4.8.9290.0 oder aktualisiert wurde.

TLS-1.0/1.1-Protokollunterstützung

Aktualisiert 17. Juli 2025

HINTERGRUND

Der Remote-Dienst akzeptiert Verbindungen, die mit TLS 1.0 und TLS 1.1 verschlüsselt wurden, die veraltete und unsichere Protokolle sind. Diese Protokolle sind potenziell anfällig für mehrere kryptographische Angriffe und sollten zugunsten von TLS 1.2 oder TLS 1.3 deaktiviert werden.

Weitere Informationen finden Sie unter:

• https://www.tenable.com/plugins/nessus/104743

• https://www.tenable.com/plugins/was/112546

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

Schritte, die zu befolgen sind, um dies anzuwenden.

1. Suchen Sie in der Windows-Suchleiste nach „Registry-Editor“.

2. Navigieren Sie zum nachstehenden Pfad.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \SCHANNEL\Protocols

3. Erstellen Sie unter „Protokolle“ zwei Schlüssel (Ordner) für TLS 1.0 und TLS 1.1. Hinweis: Klicken Sie mit der rechten Maustaste auf die Protokolle, um einen neuen Schlüssel zu erstellen.

4. Erstellen Sie unter jedem TLS-Ordner zwei weitere Schlüssel (Ordner) als Client und Server

5. Klicken Sie auf den Client-Ordner, auf das leere Feld RHS, klicken Sie mit der rechten Maustaste und wählen Sie die Option NEW-DWORD.

6. Benennen Sie diese in „Aktiviert“ um; der Wert sollte auf „0“ gesetzt sein.

Hinweis: Dieselben Werte werden für TLS 1.0 und TLS 1.1 sowie Client- und Serverordner erstellt.

7. Schließen Sie den Editor.

8. Öffnen Sie den SQL-Server-Konfigurationsmanager.

9. Klicken Sie auf die Option „SQL Server-Dienste“.

10. Stoppen und starten Sie den SQL Server-Dienst (MSSQLSERVER).

11. Schließen Sie die Anwendung „SQL Server-Konfigurations-Manager“.

12. Laden Sie das Nmap-Tool von Google herunter, und installieren Sie es im System.

13. Öffnen Sie die Eingabeaufforderung, und geben Sie den folgenden Befehl ein:

nmap -script ssl-enum-ciphers -p 1433 localhost

14. Drücken Sie die Eingabetaste auf der Tastatur.

15. Stellen Sie sicher, dass in der cmd-Eingabeaufforderung nur TLS 1.2 und höher angezeigt wird.

Benachrichtigung über kritische Schwachstellen: Microsoft SQL-Server 2017

Aktualisiert 17. Juli 2025

HINTERGRUND

Die Microsoft-SQL Server 2017-Installation auf dem Remote-Host weist das Sicherheitsupdate KB5046858 nicht auf, was sie für potenzielle Remote-Code-Ausführungen anfällig macht.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/kb5046858-description-of-the-security-update-for-sql-server-2017-cu31november-12-2024-2984d3a5-0683-4f9b-9e6a-3888e67bd859.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-38255, CVE-2024-43459, CVE-2024-43462, CVE-2024-48993 bis CVE-2024-49043

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Aktuellen SQL Server-Versionspfad überprüfen:

C:\Program Files\Microsoft SQL

Server\MSSQL14.MSSQLSERVER\MSSQL\Binn\sqlservr.exe

- Wenn die Version 14.0.3294.2 ist, fahren Sie mit dem nächsten Schritt fort.

2. Patch herunterladen und anwenden

Doppelklicken Sie hier auf den Link zur ausführbaren Datei:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2024/11/sqlserver2017-kb5046858-

x64_b681ef619a79265439b4109c01a02f54cfe89928.exe

3. Aktualisierung überprüfen

Bestätigen Sie, dass die Version auf 14.0.3485.1 oder aktualisiert wurde.

Benachrichtigung über kritische Schwachstellen: Windows 10-Sicherheitsupdate KB5051974, KB505518, KB5060633

Aktualisiert 17. Juli 2025

HINTERGRUND

Dem Remote Windows 10-Host fehlt das Sicherheitsupdate KB5051974, das mehrere Schwachstellen behebt, einschließlich Remote-Code-Ausführung und Privilegeskalation.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2025-21181, CVE-2025-21184, CVE-2025-21190,

CVE-2025-21200, CVE-2025-21201, CVE-2025-21212, CVE-2025-21216, CVE-2025-21254,

CVE-2025-21337, CVE-2025-21347, CVE-2025-21349 bis CVE-2025-21420

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Patch herunterladen und anwenden

Doppelklicken Sie auf die zu installierende .msu-Datei:

https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/s ecu/2025/02/windows10.0-kb5051974-

x64_74aa601c3966a9e1ad4efe6287550c0f0bdea59d.msu

2. Überprüfen Sie die Aktualisierung für KB5051974

Bestätigen Sie die Installation über den Windows Update-Verlauf oder die Systeminformationen.

3. Zusätzliche Updates für KB5055518 und KB5060533

Bitte stellen Sie sicher, dass Sie das neueste Microsoft Windows Sicherheitsupdate heruntergeladen haben. Dadurch ist Ihr System vollständig vor dieser Schwachstelle geschützt. Kunden mit automatischen Updates müssen nichts weiter unternehmen. Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Benachrichtigung über kritische Schwachstellen: Windows 10 Sicherheitsupdate KB5060533

Aktualisiert 17. Juli 2025

HINTERGRUND

Dem Remote Windows 10-Host fehlt das Sicherheitsupdate KB5060533. Dieses Update befasst sich mit Schwachstellen im Windows-Kernel, die eine Eskalation von Berechtigungen und eine Denial of Service ermöglichen könnten.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-9157, CVE-2025-21180, CVE-2025-21247,

CVE-2025-24035, CVE-2025-24044, CVE-2025-24046, CVE-2025-24048, CVE-2025-24050–

24051, CVE-2025-24054–24056, CVE-2025-24059, CVE-2025-24061, CVE-2025-24066– 24067, CVE-2025-24071–24072, CVE-2025-24984–24985, CVE-2025-24987–24988, CVE-

2025-24991–24993, CVE-2025-24995–24997, CVE-2025-26633, CVE-2025-26645

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Aktuelle Kernelversion überprüfen

Pfad: C:\Windows\system32\ntoskrnl.exe

- Wenn die Version 10.0.19041.4894 ist, fahren Sie mit dem nächsten Schritt fort.

2. Patch - herunterladen und anwenden KB5060533

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Aktualisierung überprüfen

Bestätigen Sie nach dem Anwenden des Patches, dass die Kernel-Version aktualisiert ist auf 10.0.19041.5965.

Hinweis: Dies ist eine kumulative Aktualisierung. Die alleinige Anwendung von KB5060533 ist ausreichend und umfasst alle vorherigen Sicherheitskorrekturen auf Kernelebene.

Benachrichtigung über kritische Schwachstellen: Windows 10 Sicherheitsupdate KB5060533

Aktualisiert 17. Juli 2025

HINTERGRUND

Dem Remote Windows 10-Host fehlt das Sicherheitsupdate KB5060533, das kritische Schwachstellen im Windows-Kernel und den Systemkomponenten angeht.

Weitere Informationen finden Sie unter: https://support.microsoft.com/enus/topic/june-10-2025-kb5060533-os-builds-19044-5965-and-19045-5965-eeae388cca1c-4569-95d7-3d7be2e0b8ba

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2025-21191, CVE-2025-21197, CVE-2025-21204,

CVE-2025-21205, CVE-2025-21221, CVE-2025-21222, CVE-2025-24058, CVE-2025-24060, CVE-2025-24062, CVE-2025-24073, CVE-2025-24074, CVE-2025-26635, CVE-2025-26637,

CVE-2025-26639, CVE-2025-26640, CVE-2025-26641, CVE-2025-26644, CVE-2025-26648,

CVE-2025-26663, CVE-2025-26665, CVE-2025-26666, CVE-2025-26668, CVE-2025-26669,

CVE-2025-26670, CVE-2025-26672, CVE-2025-26673, CVE-2025-26674, CVE-2025-26675,

CVE-2025-26678, CVE-2025-26679, CVE-2025-26681, CVE-2025-26686, CVE-2025-26687,

CVE-2025-26688, CVE-2025-27467, CVE-2025-27469, CVE-2025-27471, CVE-2025-27473,

CVE-2025-27476, CVE-2025-27477, CVE-2025-27478, CVE-2025-27481, CVE-2025-27484,

CVE-2025-27487, CVE-2025-27490, CVE-2025-27491, CVE-2025-27727, CVE-2025-27729,

CVE-2025-27730, CVE-2025-27731, CVE-2025-27732, CVE-2025-27735, CVE-2025-27736,

CVE-2025-27737, CVE-2025-27738, CVE-2025-27739, CVE-2025-27742, CVE-2025-29809, CVE-2025-29810, CVE-2025-29824.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

1. Aktuelle Kernelversion überprüfen

Pfad: C:\Windows\system32\ntoskrnl.exe

- Wenn die Version 10.0.19041.5369 ist, fahren Sie mit dem nächsten Schritt fort.

2. Patch herunterladen und anwenden

Laden Sie KB5060533 für das kumulative 2025-04 Update für Windows 10 Version 22H2 für x64-basierte Systeme herunter (die erste hier aufgeführte Zeile):

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5060533%20windo ws%2010%20x64

3. Aktualisierung überprüfen

Bestätigen Sie, dass die Kernel-Version aktualisiert wurde auf 10.0.19041.5965.

Kritische Schwachstellen Microsoft .NET Core SDK-Benachrichtigungen: CVE-38229, CVE-2024-43483, CVE-2024-4384, CVE-2024-43485

Aktualisiert 21. April 2025

HINTERGRUND

Das Infinity-System, auf dem die Xpertise 6.8-Software auf dem GeneXpert-Computer läuft, verwendet Microsoft .NET Core SDK-Versionen älter als 6.0.35; diese enthalten mehrere kritische Sicherheitslücken, wie in der Herstellerwarnung beschrieben – darunter CVE-38229, CVE-2024-43483, CVE-2024-4384 und CVE-2024-43485. Weitere Informationen finden Sie unter:

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Wenn Sie auf .NET 6.0 oder einer anderen Version vor 8.0.11 sind, wird dringend empfohlen, ein Upgrade auf .NET 8.0.11 durchzuführen, da .NET 6.0 keine Sicherheitspatches mehr für diese Schwachstelle von Microsoft erhält.

Um die Version zu überprüfen und zu reparieren, befolgen Sie bitte die folgenden Schritte:

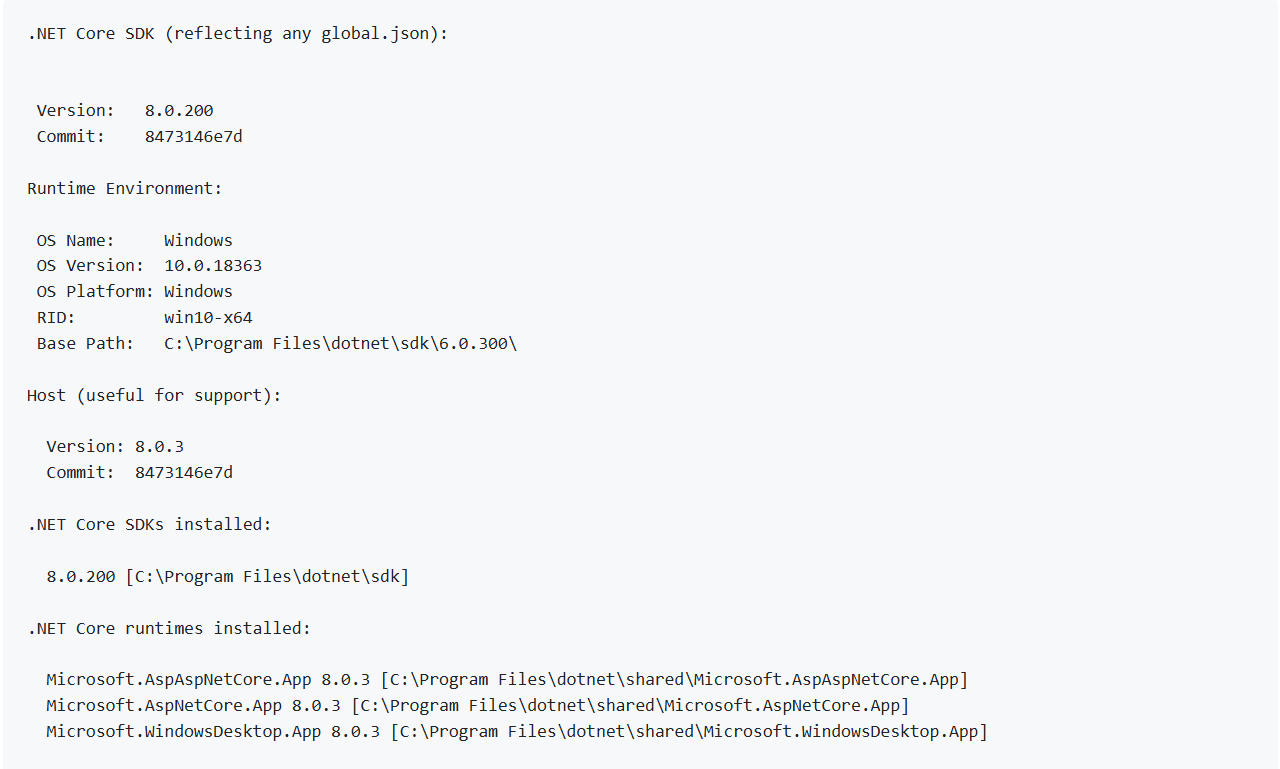

1. Betroffene Versionen identifizieren: Überprüfen Sie, ob Ihre Anwendung eine der betroffenen Versionen von .NET Core SDK verwendet. Sie können die installierten Versionen auflisten, indem Sie den Befehl dotnet --info ausführen und die Ausgabe wie folgt sehen:

2. Wenn Sie eine Version vor 8.0.11 haben, fahren Sie bitte mit den folgenden Schritten fort

3. Um das Problem zu beheben, installieren Sie bitte die neueste Version von .NET 8.0.11 über den unten angegebenen Link: https://download.visualstudio.microsoft.com/download/pr/27bcdd70-ce64-4049-ba24-2b14f9267729/d4a435e55182ce5424a7204c2cf2b3ea/windowsdesktop-runtime-8.0:11-win-x64.exe

4. Um zu überprüfen, ob die Download-Datei beschädigt wurde, verwenden Sie bitte die obenstehenden SHA512-Prüfsummeninformationen, um die Datei zu validieren, wie in Verifizieren heruntergeladener Binärdateien erläutert.

5. Überprüfen Sie die installierten Versionen, indem Sie den Befehl dotnet --version ausführen und die Ausgabe wie folgt sehen:

6. Prüfen Sie, ob die Ausgabe Folgendes anzeigt: C:\Users/VirtualLab-Dev Team>Dotnet –Version 8.0.11 zur Behebung dieser Schwachstelle

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-48674

Aktualisiert 21. April 2025

HINTERGRUND

Dem Dell-BIOS des Infinity-Systems fehlt ein Sicherheits-Patch und es ist daher von einer fehlerhaften NULL-Terminierung betroffen, die zu einem Denial-of-Service-Zustand (DoS) führen kann. Ein Benutzer mit hohen Berechtigungen und Netzwerkzugang zum Computer kann bösartige Daten senden.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass die „Fixed Version“ für die OptiPlex XE4-Serie 1 ist: 22.0 für die OptiPlex XE4-Serie, während die installierte Version derzeit 1.9.0 ist. Um die Version für Dell OptiPlex XE4 zu überprüfen und zu reparieren, gehen Sie wie folgt vor:

1. Aktuelle BIOS-Version überprüfen:

a. Überprüfen Sie die aktuelle BIOS-Version, die auf Ihrem OptiPlex XE4-System installiert ist. Wenn sie 1.9.0 ist. Bitte befolgen Sie Schritt 2.

2. Laden Sie die feste BIOS-Version herunter:

a. Besuchen Sie die Dell Support-Website und laden Sie die BIOS Version 1.22.0 für die OptiPlex XE4-Serie herunter.

3. BIOS-Update vorbereiten:

a. Sichern Sie alle wichtigen Daten, um Datenverluste während des Aktualisierungsprozesses zu vermeiden.

b. Stellen Sie sicher, dass Ihr System an eine zuverlässige Stromquelle angeschlossen ist.

4. BIOS aktualisieren:

a. Befolgen Sie die Anweisungen von Dell, um das BIOS zu aktualisieren. Dazu gehört in der Regel das Ausführen der heruntergeladenen ausführbaren Datei und das Befolgen der Bildschirmanweisungen.

5. Aktualisierung überprüfen:

a. Starten Sie Ihr System nach der Aktualisierung neu und geben Sie das BIOS-Setup ein, um zu bestätigen, dass die BIOS-Version jetzt 1.22.0 ist.

6. Systemleistung überwachen:

a. Cepheid empfiehlt, den Computer nach der Aktualisierung auf ungewöhnliches Verhalten zu überwachen und alles Ungewöhnliche dem technischen Kundendienst von Cepheid zu melden.

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Kritische Schwachstellen in Verbindung mit Windows-Berechtigungen

Aktualisiert 21. April 2025

HINTERGRUND

Der Windows-Dienst, der mit unsicheren Berechtigungen auf dem Remote-Host ausgeführt werden kann, kann es einem nicht berechtigten Benutzer bzw. einer Benutzerin ermöglichen, potenziell mit beliebigem Code zu überschreiben, was zu einer Berechtigungseskalation führt. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/65057.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte stellen Sie sicher, dass die folgenden Gruppen keine Berechtigungen zum Ändern oder Schreiben von Dateien mit ausführbaren Diensten haben, die ausführbare Dienstprogramme enthalten:

- Alle

- Benutzer

- Domänen-Benutzer/innen

- Authentifizierte Benutzer/innen

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2024-48993 bis CVE-2024-49018, CVE-2024-49021, CVE-2024-49043.

Aktualisiert 21. April 2025

HINTERGRUND

Bei der Microsoft SQL Server-Installation auf dem Remote-Host fehlen Sicherheitsupdates. Es ist daher von mehreren Schwachstellen betroffen. Ein Dritter könnte diese Schwachstelle möglicherweise ausnutzen und die Authentifizierung umgehen und nicht autorisierte beliebige Befehle ausführen. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/211471.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Die richtige Version sollte 2019.150.4410.1 für SQL Server Version sein: 15.0.4223.1 Express Edition und SQL Server-Instanz: MSSQLSERVER.

Bitte laden Sie den folgenden Link herunter und wenden Sie das Patch an: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/11/sqlserver2019-kb5046860-x64_618ad2ed38cad99be8fc5688ab98a10813e98de1.exe.

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21210, CVE-2025-21211, CVE-2025-21213, CVE-2025-21214, CVE-2025-21215, CVE-2025-21228 bis CVE-2025-21241, CVE-2025-21244, CVE-2025-21245, CVE-2025-21246, CVE-2025-21300, CVE-2025-21301, CVE-2025-21302, CVE-2025-21304 bis CVE-2025-21308

Aktualisiert 21. April 2025

HINTERGRUND

Dem Remote Windows 5049981-Host fehlt das Sicherheitsupdate . Es ist daher von mehreren Schwachstellen betroffen, einschließlich, aber nicht beschränkt auf:

- Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability

- Windows Telephony Service Remote Code Execution Schwachstellen

- Schwachstelle bei der Offenlegung von Windows BitLocker-Informationen

Weitere Informationen finden Sie unter: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049981-os-builds-19044-5371-and-19045-5371-12f3788f-6e7d-4524-8ab3-27d1666e0510.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

C:\Windows\system32\ntoskrnl.exe wurde nicht gepatcht und die richtige Version sollte sein: 10.0.19041.5369

Bitte laden Sie den folgenden Link herunter und wenden Sie das Patch https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2025/01/windows10.0-kb5049981-x64_bda073f7d8e14e65c2632b47278924b8a0f6b374.msu an:

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2025-21176

Aktualisiert 21. April 2025

HINTERGRUND

CVE-2025-21176 ist eine Sicherheitslücke in Microsofts .NET Framework und Visual Studio, die es einem Drittanbieter ermöglicht, Code remote auszuführen. Weitere Informationen finden Sie unter: https://support.microsoft.com/en-us/topic/january-14-2025-kb5049613-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-5a937c4b-5764-4f98-84a9-7f81e232666e.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Die Remote-Version sollte sein 4.8.4772.0.

Bitte laden Sie den folgenden Link herunter und wenden Sie das Patch an: https://catalog.s.download.windowsupdate.com/d/msdownload/update/software/secu/2024/12/windows10.0-kb5049613-x64-ndp48_9fb624c593353450a31118a4029ebed77699760b.msu/.

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

GeneXpert Dx 6.5 Software Upgrade Ankündigung für Windows OS

Aktualisiert 01. Januar 2025

Wir möchten Sie über eine wichtige Aktualisierung zur Kompatibilität und Unterstützung der von Cepheid verwendeten GeneXpert Dx 6.5-Softwareversion für GeneXpert Dx-Systeme informieren.

Ab sofort kann die GeneXpert Dx 6.5-Softwareversion nicht mehr auf Computern installiert werden, auf denen das Windows 7-Betriebssystem läuft. Diese Entscheidung folgt dem Ende der Unterstützung des Windows 7-Betriebssystems durch Microsoft. Aufgrund der Beendigung des Supports für Windows 7 ist Cepheid nicht in der Lage, die Sicherheit und Funktionalität der GeneXpert Dx 6.5-Software auf diesem Betriebssystem zu gewährleisten. Die weitere Verwendung von GeneXpert Dx 6.5 unter Windows 7 könnte Daten auf diesem Computer und allen angeschlossenen Geräten(en) Cybersicherheitsschwachstellen aussetzen.

Cepheid empfiehlt, GeneXpert Dx-Systeme mit Windows 7 auf ein unterstütztes Betriebssystem (Windows 10 IoT Enterprise LTSC) zu aktualisieren – auf einem von Cepheid konfigurierten Computer, der weiterhin regelmäßige Updates und Sicherheitspatches bis 13. Januar 2032 erhält. Dadurch wird die kontinuierliche Sicherheit und optimale Leistung Ihrer GeneXpert Dx-Systeme auf der neuesten Softwareversion GeneXpert Dx 6.5 gewährleistet.

Als nächsten Schritt empfehlen wir Ihnen, alle Systeme zu identifizieren, die derzeit unter Windows 7 laufen und die GeneXpert Dx 6.5-Softwareversion verwenden, und die Aktualisierung dieser Systeme auf ein aktiv unterstütztes Betriebssystem zu planen. Bitte beachten Sie die Richtlinien Ihrer Organisation oder Einrichtung, ob eine erneute Validierung erforderlich ist, sobald ein neues Betriebssystem als Teil des Upgrades installiert wurde.

Wenn Sie Fragen haben oder Unterstützung beim Upgrade-Prozess benötigen, wenden Sie sich bitte an den technischen Kundendienst von Cepheid unter techsupport@cepheid.com.

Microsoft Windows OS-Sicherheitsupdate

Aktualisiert 01. Januar 2025

HINTERGRUND

Microsoft hat ein Update veröffentlicht, um Sicherheitsprobleme für das Windows-Betriebssystem zu beheben. Weitere Informationen finden Sie im Artikel zu Microsoft KB5043064: https://support.microsoft.com/en-us/topic/september-10-2024-kb5043064-os-builds-19044-4894-and-19045-4894-cd14b547-a3f0-4b8f-b037-4ae3ce83a781.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2024-21416, CVE-2024-30073, CVE-2024-38014, CVE-2024-38045, CVE-2024-38046, CVE-2024-38119, CVE-2024-38217, CVE-2024-38234, CVE-2024-38235, CVE-2024-38237, CVE-2024-38238, CVE-2024-38239, CVE-2024-38240, CVE-2024-38241, CVE-2024-38242, CVE-2024-38243, CVE-2024-38244, CVE-2024-38245, CVE-2024-38246, CVE-2024-38247, CVE-2024-38248, CVE-2024-38249, CVE-2024-38250, CVE-2024-38252, CVE-2024-38254, CVE-2024-38256, CVE-2024-38257, CVE-2024-43461, CVE-2024-43487

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte laden Sie den folgenden Link von der Microsoft-Website herunter: https://catalog.s.download.windowsupdate.com/c/msdownload/update/software/secu/2024/09/windows10.0-kb5043064-x64_0424c72dcc5ac6d6682f2108afe872ecb8a09394.msu

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2024-21814 & CVE-2023-28388

Aktualisiert 01. Januar 2025

HINTERGRUND

Die auf dem Cepheid OS-Touchscreen installierte Chipset-Gerätesoftware kann eine Schwachstelle enthalten, die sich auf ein Element des unkontrollierten Suchpfads bezieht, was es einem authentifizierten lokalen Angreifer möglicherweise ermöglicht, seine Privilegien zu eskalieren.

Weitere Informationen finden Sie unter:

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00870.html

- https://www.tenable.com/plugins/nessus/186475

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktualisieren Sie auf die Softwareversion 10.1.19444.8378 oder höher. Die neueste Version der Utility-Version finden Sie hier (Version 10.1.19867.8574): https://www.intel.com/content/www/us/en/download/19347/chipset-inf-utility.html

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid unter techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-37334

Aktualisiert 01. Januar 2025

HINTERGRUND

Der auf dem Remote-Host installierte SQL-Server-OLE-DB-Treiber weist ein fehlendes Sicherheitsupdate auf und ist von einer Remote-Code-Execution-Schwachstelle betroffen, durch die ein authentifizierter Nutzer möglicherweise über den Verbindungstreiber eine Verbindung zu einer bösartigen SQL-Server-Datenbank herstellen kann. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37334

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Den Link zum Patch finden Sie unten. Klicken Sie auf den Link und dann auf „Download“, um fortzufahren.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5040711

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid unter techsupport@cepheid.com.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38081

Aktualisiert 01. Januar 2025

HINTERGRUND

CVE-2024-38081 ist eine Schwachstelle, die sich auf das .NET Framework 3.5, 4.8, und 4.81 auswirkt, wenn dem Cepheid-Computer ein Sicherheitsupdate fehlt. Diese Computer können von einer Schwachstelle bei der Ausführung von Remote-Codes betroffen sein. Weitere Informationen finden Sie unter KB5039893 oder KB5039884 von Microsoft:

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039893-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-71bd323c-e8e8-4d1f-9f8f-5dda2eeb6feb

- https://support.microsoft.com/en-us/topic/july-9-2024-kb5039884-cumulative-update-for-net-framework-3-5-and-4-8-for-windows-10-version-21h2-and-windows-10-version-22h2-2bd4310c-948e-4808-ab4e-a2e0e3bcf5bd

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

Dx-Kunden, die die Cepheid OS 2.1-Software auf dem Touchscreen verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie das Microsoft-Windows-Sicherheitsupdate vom Juli 2024 für Windows 10 Version 21H2 und Windows 10 22H2 heruntergeladen haben, damit Ihr System vollständig gegen diese Schwachstelle geschützt ist. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten bzw. die Datenbank zu sichern. Anweisungen zum Herunterfahren der Dx Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich unter techsupport@cepheid.com an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2024-38081

Aktualisiert 01. Januar 2025

HINTERGRUND

Auf dem Cepheid-Computer, auf dem Windows OS ausgeführt wird, ist mindestens ein Dienst installiert, der einen nicht angebotenen Dienstpfad verwendet, der es einem Dritten ermöglichen kann, eine ausführbare Datei in den Pfad des betroffenen Dienstes einzufügen. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/63155.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2013-1609, CVE-2014-0759, CVE 2014-5455.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registrierungs- und Datenbank- oder Testdaten abgeschlossen ist, öffnen Sie bitte den NetPipeActivator und aktualisieren Sie ihn wie folgt: C:\Windows\Microsoft.NET\Framework64\v3.0\Windows Communication Foundation\SMSvcHost.exe

Apache Log4j-Benachrichtigung

Aktualisiert 01. Januar 2025

HINTERGRUND

Die Version von Apache Log4j auf dem Cepheid-Computer, auf dem ein Windows-Betriebssystem ausgeführt wird, kann durch eine Remote-Codeausführung beeinflusst werden, wenn sie für die Verwendung von JMSappender konfiguriert ist. Dies ist in Apache Log4j Version 1.2 zu finden. Weitere Informationen finden Sie unter:

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Es wird eine SQL-Aktualisierung auf CU16 KB5011644 von SQL Server 2019 RTM empfohlen. Bitte befolgen Sie die folgenden Schritte:

- Laden Sie das Update herunter:

- Folgen Sie dem Link zum Microsoft Update Catalog und klicken Sie hier: Microsoft-Update-Katalog

- Laden Sie das entsprechende Update-Paket für Ihr System herunter.

- Bereiten Sie sich auf das Update vor:

- Daten sichern: Stellen Sie sicher, dass Sie eine vollständige Sicherung Ihrer Datenbanken und Ihres Systems haben.

- Systemanforderungen prüfen: Überprüfen Sie, ob Ihr System die Anforderungen für die Aktualisierung erfüllt.

- Benutzer benachrichtigen: Informieren Sie die Benutzer über die geplante Aktualisierung und mögliche Ausfallzeiten.

- Installieren Sie das Update:

- Installationsprogramm ausführen: Führen Sie das heruntergeladene Update-Paket aus.

- Anweisungen auf dem Bildschirm befolgen: Das Installationsprogramm führt Sie durch den Aktualisierungsvorgang. Lesen und befolgen Sie alle Anweisungen sorgfältig.

- Dienste neu starten: Starten Sie nach Abschluss der Installation die SQL Server-Dienste neu.

- Aktualisierung überprüfen:

- SQL Server-Version überprüfen: Öffnen Sie SQL Server Management Studio (SSMS) und führen Sie die folgende Abfrage aus, um die Aktualisierung zu überprüfen:

- @@VERSION AUSWÄHLEN; Die Version sollte auf 15.0.4223.11 aktualisiert werden

- Protokolle überprüfen: Überprüfen Sie die SQL Server-Fehlerprotokolle und Windows Event Viewer auf Probleme während der Aktualisierung.

- Aufgaben nach der Aktualisierung:

- Tests durchführen: Führen Sie Tests durch, um sicherzustellen, dass SQL Server nach der Aktualisierung korrekt funktioniert.

- Leistung überwachen: Behalten Sie die Serverleistung im Auge, um sicherzustellen, dass keine unerwarteten Probleme auftreten.

- Dokumentation aktualisieren: Dokumentieren Sie den Aktualisierungsprozess und alle vorgenommenen Änderungen.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 01. Januar 2025

HINTERGRUND

CVE-2013-3900 ist eine WinVerifyTrust-Schwachstelle, die sich auf einen Cepheid-Computer mit Windows OS auswirken kann. Diese Schwachstelle kann zum Empfang speziell erstellter Anfragen zur Ausführung eines beliebigen Codes führen. Weitere Informationen finden Sie nachfolgend: https://www.tenable.com/plugins/nessus/166555.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid unter techsupport@cepheid.com.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Register- und Datenbank- oder Testdaten abgeschlossen ist, öffnen Sie bitte das Register, navigieren Sie zu den 2-Ordnerstrukturen unten und aktivieren Sie ""EnableCertPaddingCheck""=""1"" wie unten angegeben. Bitte erstellen Sie die Ordner nach Bedarf, wenn sie nicht bereits verfügbar sind.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

""EnableCertPaddingCheck""=""1""

Windows 10 Pro – Ende der Unterstützung

Aktualisiert 22. Juli 2024

HINTERGRUND

Als Teil der Verpflichtung von Cepheid, unser Testmenü zu unterstützen und gleichzeitig ein konsistentes Management von Sicherheitspatches zu gewährleisten, informieren wir Sie über das Ende der Unterstützung von Microsoft für Windows 10 Pro am 14. Oktober 2025.

Für alle Kunden, die Windows 10 Pro verwenden, empfiehlt Cepheid ein Upgrade auf Windows 10 IoT Enterprise LTSC 2021 mit der neuesten Version der Cepheid-Produktsoftware, die aktive Unterstützung mit der neuesten Cybersicherheit und dem neuesten Datenschutz bis zum 13. Januar 2032 gewährleistet.

Das Windows 7 OS wird nicht mehr aktiv von Microsoft unterstützt und die fortgesetzte Nutzung kann eine potenzielle Exposition von Daten auf diesem Computer und jedem verbundenen Gerät bzw. Geräten gegenüber Cybersicherheitsschwachstellen verursachen. Wenn Ihr System mit einem PC/Laptop mit dem Windows 7 OS verbunden ist, wird dringend ein Upgrade empfohlen. Bitte lesen Sie die vorherige Mitteilung von Cepheid hier.

Wenn Sie Fragen oder Bedenken bezüglich der Umstellung auf Windows 10 IoT Enterprise LTSC 2021 haben, wenden Sie sich bitte an Ihren zuständigen Cepheid-Außenmitarbeiter bzw. -mitarbeiterin Sie können sich auch an den technischen Kundendienst von Cepheid wenden.

Wir schätzen Ihr Vertrauen und Ihre Treue zu unseren Produkten und freuen uns über die Partnerschaften mit Ihnen und werden uns auch weiterhin bemühen, gemeinsam mit Ihnen einen personalisierten Übergangsplan zu unseren neuesten und hochwertigsten Lösungen und Technologien zu erarbeiten.

Benachrichtigung über kritische Schwachstellen: CVE-2016-2183 zur Abdeckung der OpenSSL-Schwachstelle

Aktualisiert 17. September 2024

HINTERGRUND

In TLS-, SSH- und IPSec-Protokollen verwendete DES- und Triple DES-Codierschlüssel können es Remote-Angreifern ermöglichen, Klartextdaten einer verschlüsselten Sitzung mit langer Dauer zu sammeln. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte befolgen Sie die folgenden Schritte, um den Patch anzuwenden:

- Geben Sie auf dem System, auf dem der Patch installiert werden muss, in der Windows Suchleiste „Windows Power Shell“ ein und öffnen Sie sie als Administrator

- Geben Sie den Befehl Disable-TlsCipherSuite -Name 'TLS_RSA_WITH_3DES_EDE_CBC_SHA' im Windows PowerShell-Fenster ein

- Drücken Sie die Eingabetaste auf Ihrer Tastatur

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2013-3900 ist eine WinVerifyTrust-Schwachstelle, die ein Remote-System betrifft und zum Empfang speziell erstellter Anfragen führen kann. Weitere Informationen finden Sie nachfolgend: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3900.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

1. Öffnen Sie den „Registry-Editor“, gehen Sie zur unten stehenden Stelle und nehmen Sie die folgenden Änderungen vor.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

TLS-Version 1.0 Protokollerkennung und (4) TLS-Version 1.1 Benachrichtigung schwaches Protokoll

Aktualisiert 17. September 2024

HINTERGRUND

Der Remote-Server akzeptiert Verbindungen, die mit TLS 1.0 verschlüsselt sind, was eine Reihe von kryptographischen Designfehlern aufweist, und der Remote-Server bietet auch veraltetes TLS 1.1, die beide nur durch neuere Versionen von TLS 1.2 und 1.3 gemindert werden.

Weitere Informationen finden Sie unter:

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktivieren Sie die Unterstützung für TLS 1.2 und 1.3 während Sie TLS 1.0 oder 1.1 deaktivieren, die eine Aktualisierung der Windows-Registry beinhalten.

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

Schritte, die zu befolgen sind, um dies anzuwenden.

- Suchen Sie in der Windows-Suchleiste nach „Registry-Editor“.

- Navigieren Sie zum nachstehenden Pfad. Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ SecurityProviders\SCHANNEL\Protocols

- Erstellen Sie unter „Protokolle“ zwei Schlüssel (Ordner) für TLS 1.0 und TLS 1.1. Hinweis: Klicken Sie mit der rechten Maustaste auf die Protokolle, um einen neuen Schlüssel zu erstellen.

- Erstellen Sie unter jedem TLS-Ordner zwei weitere Schlüssel (Ordner) als Client und Server

- Klicken Sie auf den Client-Ordner, auf das leere Feld RHS, klicken Sie mit der rechten Maustaste und wählen Sie die Option NEW-DWORD.

- Benennen Sie diese in „Aktiviert“ um; der Wert sollte auf „0“ gesetzt sein. Hinweis: Dieselben Werte werden für TLS 1.0 und TLS 1.1 sowie Client- und Serverordner erstellt.

- Schließen Sie den Editor.

- Öffnen Sie den SQL-Server-Konfigurationsmanager.

- Klicken Sie auf die Option „SQL Server-Dienste“.

- Stoppen und starten Sie den SQL Server-Dienst (MSSQLSERVER).

- Schließen Sie die Anwendung „SQL Server-Konfigurations-Manager“.

- Laden Sie das Nmap-Tool von Google herunter, und installieren Sie es im System.

- Öffnen Sie die Eingabeaufforderung, und geben Sie den folgenden Befehl ein: nmap -script ssl-enum-ciphers -p 1433 localhost

- Drücken Sie die Eingabetaste auf der Tastatur.

- Stellen Sie sicher, dass in der cmd-Eingabeaufforderung nur TLS 1.2 und höher angezeigt wird.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Nicht unterstützte Version von Microsoft SQL-Server

Aktualisiert 17. September 2024

HINTERGRUND

Die Installation einer bestimmten Versionsnummer von Microsoft SQL wird nicht mehr unterstützt, was dazu führt, dass keine neuen Sicherheitspatches für das Produkt vorhanden sind. Die folgenden nicht unterstützten Installationen von Microsoft SQL-Server wurden erkannt:

Installierte Version: 13.0.4259.0 Express Edition

Installationspfad: C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Binn

Instanz: MSSQLSERVER

Niedrigste unterstützte Version: 13.0.6300.2 (2016 SP3)

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktualisieren Sie auf eine Version von Microsoft SQL, die derzeit unterstützt wird. Die richtige Microsoft SQL-Version zum Herunterladen ist verfügbar: https://www.microsoft.com/en-us/download/details.aspx?id=103440.

Der KB-Artikel von Microsoft mit Informationen zu Updates ist hier verfügbar: https://learn.microsoft.com/en-us/troubleshoot/sql/releases/sqlserver-2016/servicepack3.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Microsoft Windows LM/NTMv1-Authentifizierung aktiviert

Aktualisiert 17. September 2024

HINTERGRUND

Der Remote-Host ist so konfiguriert, dass er LM und/oder NTLMv1 für die ausgehende Authentifizierung versucht, und diese Protokolle verwenden eine schwache Verschlüsselung. Ein Remote-Angreifer, der in der Lage ist, LM- oder NTLMv1-Challenge- und Antwortpakete zu lesen, könnte dies ausnutzen, um den LM- oder NTLM-Hash eines Benutzers bzw. einer Benutzerin zu erhalten, der es einem Angreifer ermöglicht, sich als diese/r Benutzer/in zu authentifizieren. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/63478.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und der Datenbank oder der Testdaten abgeschlossen ist, führen Sie bitte die folgenden Schritte aus:

- Geben Sie auf dem System, auf dem der Patch installiert werden soll, in der Windows-Suchleiste „Registry-Editor“ ein und öffnen Sie den Registry-Editor.

- Gehen Sie zum Speicherort HKLM\SYSTEM\CurrentControlSet\Control\Lsa\LmCompatibilityLevel und aktualisieren Sie den LmCompatibilityLevel auf „1“.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: Aktualisierungsbenachrichtigung CVE-2024-21409 mit Abdeckung des .NET-Frameworks

Aktualisiert 17. September 2024

HINTERGRUND

Bei der Installation von Microsoft .NET-Framework auf dem Remote-Host fehlt ein Sicherheitsupdate, das von der Schwachstelle bei der Ausführung des Remote-Codes betroffen ist. Weitere Informationen finden Sie auf der Microsoft-Webseite oder in der National Vulnerability Database:

- https://support.microsoft.com/en-us/topic/april-9-2024-kb5036618-cumulative-update-for-net-framework-3-5-and-4-8-1-for-windows-10-version-21h2-and-windows-10-version-22h2-31736446-01da-4bdb-b20d-81daf3db1e33

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21409

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte laden Sie die folgenden Updates für Windows 22H2 für Windows 10 Pro oder Windows 22H2 für x64 spezifisch für Windows 10 IoT LTSC herunter.

https://catalog.update.microsoft.com/Search.aspx?q=5036618

Microsoft hat ein Datum für das Ende der Unterstützung für Windows 10 Pro für 14. Oktober 2025 angekündigt und Cepheid empfiehlt ein Upgrade auf Windows 10 IoT Enterprise LTSC 2021. Bitte wenden Sie sich mit Fragen oder Bedenken an den technischen Kundendienst von Cepheid oder den zuständigen Außendienstmitarbeiter bzw. die -mitarbeiterin.

Java Update-Benachrichtigung

Aktualisiert 17. September 2024

HINTERGRUND

Die auf dem Remote-Host installierten Java-Versionen 8u401, 20.3.13, 21.3.9, 11.0.23, 17.0.11, 21.0.3, 22 und „perf“ sind von mehreren Sicherheitslücken betroffen. Weitere Informationen finden in einem wichtigen Hinweis zur Patch-Aktualisierung hier: https://www.oracle.com/security-alerts/cpuapr2024.html.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2023-32643, CVE-2023-41993, CVE-2024-20954, CVE-2024-21002, CVE-2024-21003, CVE-2024-21004, CVE-2024-21005, CVE-2024-21011, CVE-2024-21012, CVE-2024-21068, CVE-2024-21085, CVE-2024-21094, CVE-2024-21098, CVE-2024-21892

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktualisieren Sie auf die neueste gepatchte Version von Java 8, die unter diesem Link unten verfügbar ist. Möglicherweise ist ein Neustart des PCs oder Laptops erforderlich.

https://www.java.com/en/download/

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Upgrade-Benachrichtigung zu Apache Log4j 2.16.0

Aktualisiert 17. September 2024

HINTERGRUND

Apache Log4j 1.2 ist durch eine Schwachstelle bei der Ausführung von Remote-Codes betroffen, wenn die Verwendung von JMSAppender konfiguriert ist.

Die folgenden häufigen Schwachstellen und Risiken (CVE, Common Vulnerabilities and Exposures) fallen in den Geltungsbereich: CVE-2021-4104, CVE-2019-17571, CVE-2020-9488, CVE-2022-23302, CVE-2022-23305, CVE-2022-23307, CVE-2023-26464.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie den KB5011644-Patch für Microsoft SQL-Server angewendet haben, um log4j-1.2.17 zu entfernen und Ihr System vollständig vor dieser Schwachstelle zu schützen. Den richtigen Link finden Sie unten und klicken Sie auf „Herunterladen“, um fortzufahren.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5011644

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2024-4761

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2024-4761 ist eine Schwachstelle, die Microsoft Edge betrifft, was dazu führen kann, dass eine Remote-Partei einen Speicherschreibvorgang außerhalb der Grenzen über eine gefertigte HTML-Seite schreibt. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-4761.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte überprüfen Sie die aktuelle Version von Microsoft Edge, um sicherzustellen, dass es sich bei der Version von Microsoft Edge 124.0.2478.105 oder höher handelt. Beachten Sie, dass das Zulassen von Microsoft Windows-Sicherheits-Updates den Patch für betroffene Kunden automatisch aktiviert. Weitere Informationen zur Bestimmung der Microsoft Edge-Version Ihres Systems erhalten Sie von Ihrer IT-Gruppe oder von den IT-Governance-Richtlinien Ihrer Organisation. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2016-2183

Aktualisiert 17. September 2024

HINTERGRUND

CVE-2016-2183 bezieht sich auf Blockcodierschlüssel innerhalb von SSL/TLS-Protokollen mit einer Reihe von kryptographischen Designfehlern, und bei bestimmten Konfigurationen ist ein Kollisionsangriff möglich. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-2183.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte aktivieren Sie die Unterstützung für TLS 1.2 und/oder 1.3, während Sie gleichzeitig die Unterstützung für TLS 1.0 und/oder 1.1 deaktivieren, um dieses Problem zu mindern, da neuere Versionen von TLS 1.2 und 1.3 Sie vor diesen Fehlern schützen. So aktivieren Sie die Unterstützung:

- Gehen Sie zur Systemsteuerung und suchen Sie nach Interneteigenschaften

- Gehen Sie zur Registerkarte „Erweitert“

- Deaktivieren Sie das Kontrollkästchen TLS 1.0 und/oder TLS 1.1

- Aktivieren Sie das Kontrollkästchen TLS 1.2 und/oder TLS 1.3

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Kritische Schwachstellen in Verbindung mit Windows-Berechtigungen

Aktualisiert 17. September 2024

HINTERGRUND

Der Windows-Dienst, der mit unsicheren Berechtigungen auf dem Remote-Host ausgeführt werden kann, kann es einem nicht berechtigten Benutzer bzw. einer Benutzerin ermöglichen, potenziell mit beliebigem Code zu überschreiben, was zu einer Berechtigungseskalation führt. Weitere Informationen finden Sie unter: https://www.tenable.com/plugins/nessus/65057.

BETROFFENE CEPHEID-PRODUKTE

Dx-Kunden, die GeneXpert Dx-6.5-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Cepheid empfiehlt, diese Aktualisierung von der IT-Abteilung Ihres Unternehmens umzusetzen.

Bitte stellen Sie sicher, dass die folgenden Gruppen keine Berechtigungen zum Ändern oder Schreiben von Dateien mit ausführbaren Diensten haben, die ausführbare Dienstprogramme enthalten:

- Alle

- Benutzer

- Domänen-Benutzer/innen

- Authentifizierte Benutzer/innen

Für weitere Informationen zu den Schritten im Zusammenhang mit dieser Aktualisierung wenden Sie sich an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-36728

Aktualisiert 15. Juli 2024

HINTERGRUND

CVE-2023-36728 ist eine Schwachstelle, die sich auf SQL auswirkt, was zu Denial-of-Service aufgrund der Microsoft SQL-Server-Installation auf einem Remote-Host führen kann, bei dem ein Sicherheitsupdate fehlt. Weitere Informationen finden Sie unter: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36728.

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie auf die entsprechende, unten angegebene Version von SQL-Server aktualisiert haben, die es Ihrem System ermöglichen würde, vollständig vor dieser Schwachstelle geschützt zu sein. Den richtigen Link finden Sie unten; klicken Sie auf „Herunterladen“, um fortzufahren.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB5029376

Cepheid empfiehlt dringend, die Testergebnisdaten oder die Datenbank vor der Installation des Patches zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2013-3900

Aktualisiert 15. Juli 2024

HINTERGRUND

CVE-2013-3900 ist eine WinVerifyTrust-Schwachstelle, die ein Remote-System betrifft und zum Empfang speziell erstellter Anfragen führen kann.

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Vor der Aktualisierung der Windows-Registry-Datei empfiehlt Cepheid dringend, mit Ihrer IT-Gruppe oder Ihrem Außendienstmitarbeiter bzw. -mitarbeiterin zusammenzuarbeiten, um sicherzustellen, dass die Aktualisierung auf eine Weise durchgeführt wird, die die Funktion des Systems nicht beeinträchtigt. Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Cepheid empfiehlt dringend, die Registry und die Testergebnisdaten oder die Datenbank zu sichern. Anweisungen zum Herunterfahren der Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch.

Sobald die Sicherung der Registry und Datenbank oder der Testdaten abgeschlossen ist, fügen Sie bitte den Registry-Wert EnableCertPaddingCheck hinzu und aktivieren Sie ihn:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Für Betriebssysteme mit 64 Bit bitte den Registry-Wert EnableCertPaddingCheck hinzufügen und aktivieren:

- HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config\EnableCertPaddingCheck

Weitere Informationen zum Aktualisieren von Registry-Schlüsseln finden Sie hier:

https://learn.microsoft.com/en-us/answers/questions/1182542/cve-2013-3900-winverifytrust-signature-validation

Benachrichtigung zur Versionsaktualisierung für Internet Explorer und Adobe Reader

Aktualisiert 15. Juli 2024

HINTERGRUND

Diese Benachrichtigung informiert Sie über empfohlene Konfigurationsaktualisierungen für Programme auf Ihrem System.

Adobe Reader: Adobe hat 2024 einen geplanten aktualisierten Reader veröffentlicht.

Internet Explorer: Microsoft hat die Unterstützung für Internet Explorer zum 15. Juni 2022 beendet

BETROFFENE CEPHEID-PRODUKTE

GeneXpert Xpress Kunden, die GeneXpert Xpress 6.4a-Software verwenden, sind betroffen.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie für Adobe Reader sicher, dass die neuesten Updates für Adobe Reader heruntergeladen wurden. Wählen Sie nach dem Starten von Reader „Hilfe“ > „Nach Updates suchen“ und folgen Sie den Schritten im Fenster „Update“, um die neuesten Updates herunterzuladen und zu installieren. Alternativ finden Sie hier Installationsprogramme: https://www.adobe.com/devnet-docs/acrobatetk/tools/ReleaseNotesDC/classic/dcclassic20:005feb2024.html.

Für Internet Explorer nehmen Sie bitte die folgenden Konfigurationsänderungen auf Ihrem System vor:

- Wählen Sie die Windows-Logo-Taste + R.

- Geben Sie unter „Ausführen“ „OptionalFeatures.exe“ ein und wählen Sie „OK“.

- Deaktivieren Sie im Dialogfeld „Windows-Funktionen“ das Kontrollkästchen für die installierte Version von Internet Explorer. Suchen Sie beispielsweise „Internet Explorer 11“ und deaktivieren Sie dann das Kontrollkästchen.

- Wählen Sie „OK“.

- Starten Sie den Computer neu.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-36042 .NET Framework-Denial-of-Service-Schwachstelle

Aktualisiert 22. Mai 2024

HINTERGRUND

CVE-2023-36042 ist eine Schwachstelle, die sich auf das .NET-Framework 3.5 und 4.8 auswirkt und zu Denial of Service führen kann. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-36042.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie das Microsoft Windows Sicherheitsupdate vom Januar 2024 heruntergeladen haben. Dadurch ist Ihr System vollständig vor dieser Schwachstelle geschützt. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Windows 10 Sicherheitsupdate 5033372

Aktualisiert 22. Mai 2024

HINTERGRUND

Mit dieser Mitteilung möchten wir Sie darüber informieren, dass das Cepheid Microsoft Sicherheitsupdate 5033372 zur Unterstützung des Windows Betriebssystem-Builds validiert hat.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass Sie das neueste Microsoft Windows Sicherheitsupdate heruntergeladen haben. Dadurch ist Ihr System vollständig vor dieser Schwachstelle geschützt. Kunden mit automatischen Updates müssen nichts weiter unternehmen.

Wenn Sie Windows Updates noch nicht automatisiert haben, wählen Sie „Start“ > „Einstellungen“ > „Update und Sicherheit“ > „Windows Update“ und dann „Nach Updates suchen“.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2011-1353

Aktualisiert 22. Mai 2024

HINTERGRUND

CVE-2011-1353 ist eine Sicherheitslücke in Adobe Reader 10.x vor 10.1.1 unter Windows, die es lokalen Benutzern potenziell ermöglicht, über unbekannte Vektoren Privilegien zu erlangen. Weitere Informationen finden Sie unter: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1353.

BETROFFENE CEPHEID-PRODUKTE

Betroffen sind Infinity-Kunden, die die GeneXpert Xpertise 6.8-Software verwenden.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Bitte stellen Sie sicher, dass die neuesten Updates für Adobe Reader heruntergeladen wurden. Wählen Sie nach dem Starten von Reader „Hilfe“ > „Nach Updates suchen“ und folgen Sie den Schritten im Fenster „Update“, um die neuesten Updates herunterzuladen und zu installieren.

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie noch Windows 7 verwenden oder Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid.

Benachrichtigung über kritische Schwachstellen: CVE-2023-4863 Heap-Pufferüberlauf in libwebp in Google Chrome vor 116.0.5845.187 und libwebp 1.3.2

Aktualisiert 05. Dezember 2023

HINTERGRUND

Die National Vulnerability Database verfolgt die Schwachstelle iCVE-2023-4863, die sich in der Chromium Open Source Software (OSS) befindet und zur Wiedergabe von Webp-Bildern verwendet wird. Die Bibliothek ist weithin in Webbrowsern integriert, die die Libsebp-Bibliothek verwenden, einschließlich Microsoft Edge, Google Chrome und Mozilla Firefox. Die Schwachstelle ermöglicht es einem Remote-Angreifer, einen Speicherschreibvorgang außerhalb der Grenzen über eine gefertigte HTML-Seite durchzuführen, was zur Ausführung von Code führen kann, der Systeme potenziell beeinträchtigen könnte.

BETROFFENE CEPHEID-PRODUKTE

Der Standardbrowser für Cepheid-Produkte ist entweder Microsoft Internet Explorer oder Edge. Cepheid versendet unsere Produkte nicht mit Google-Chrome- oder Firefox-Webbrowsern, und Microsoft Internet Explorer ist von dieser Schwachstelle nicht betroffen. Darüber hinaus enthalten die Benutzerhandbücher für unsere Software Anweisungen, keine nicht standardmäßige Software zu installieren und Einstellungen für Standardanwendungen, die mit Computern oder Tablets geliefert werden, nicht zu ändern.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Die Verwendung nicht autorisierter Webbrowser, einschließlich Google Chrome oder Firefox, einstellen. Überprüfen Sie die aktuell installierte Version von Microsoft Edge, um sicherzustellen, dass es sich um Microsoft Edge (Stable) Version 117.0.2045.31 oder höher handelt. Beachten Sie, dass das Zulassen von Microsoft-Windows-Sicherheitsupdates den Patch für betroffene Kunden automatisch aktiviert. Weitere Informationen zur Bestimmung der Version von Microsoft Edge auf Ihrem System erhalten Sie von Ihrer IT-Gruppe oder in Übereinstimmung mit den IT-Governance-Richtlinien Ihrer Organisation.

Wenn Sie Fragen oder Bedenken haben, wenden Sie sich bitte an den technischen Kundendienst von Cepheid oder an eine der Telefonnummern/E-Mail-Adressen in Ihrer Region.

Microsoft SQL Server 2016 Service Pack 3 auf Windows-10-Betriebssystem mit GeneXpert Xpertise 6.8-Software auf Infinity-Systemen

Aktualisiert 05. Dezember 2023

HINTERGRUND

Mit dieser Mitteilung möchten wir Sie darüber informieren, dass Cepheid den Microsoft-SQL-Server-2016 Servicepack 3 (KB5003279) für Infinity-Kunden mit GeneXpert Xpertise-6.8 Software validiert hat.

AUF KUNDENSEITE ERFORDERLICHE MASSNAHMEN

Der folgende Microsoft-SQL-Server 2016 Servicepack 3 kann sicher auf dem System installiert werden, auf dem die GeneXpert Xpertise 6.8 Software ausgeführt wird:

• MS-SQL-Server-2016 Service Pack 3 (KB5003279) von https://www.microsoft.com/en-us/download/details.aspx?id=103440

Cepheid empfiehlt dringend, vor der Installation des Patches die Testergebnisdaten oder die Datenbank mit der Xpertise-Anwendung zu sichern. Anweisungen zum Herunterfahren der Xpertise-Software und zum Sichern der Testergebnisdaten finden Sie im Benutzerhandbuch. Für weitere Informationen zur Installation wenden Sie sich bitte an Ihre IT-Gruppe oder befolgen Sie die IT-Governance-Richtlinien Ihrer Organisation.

Beendigung des Windows 7 Cybersecurity Support für GeneXpert® Systeme

Aktualisiert 30. Juni 2023

HINTERGRUND

Microsoft beendete im Januar 2020 den Support für das Windows 7 Betriebssystem (OS) und stellte die Bereitstellung von Patches und Updates dafür ein. Folglich ist Cepheid nicht mehr in der Lage, die neuesten Cybersecurity- und Datenschutzstandards auf Computern mit Windows 7 OS zu unterstützen. Die Gerätesoftware und die aktuellen Tests funktionieren weiterhin mit Windows 7 OS. Ab 30. Juni 2023 sind jedoch alle zukünftigen Softwareversionen von GeneXpert Dx, Infinity Xpertise oder Xpert Check (die GeneXpert Systeme) nicht mehr mit Windows 7 OS kompatibel.

Weitere Informationen finden Sie hier

Log4Shell (Apache Log4j)

Aktualisiert am 8. Juli 2022

HINTERGRUND

Am 10. Dezember 2021 wurde in Apache Log4j eine kritische Schwachstelle (CVE-2021-44228) gemeldet. Die Schwachstelle betrifft mehrere Versionen des Apache-Log4j-Dienstprogramms und die Anwendungen, die es verwenden. Die Schwachstelle ermöglicht es einem Hacker, beliebigen Code auszuführen.

REAKTION

Cepheid-Teams haben das potenzielle Sicherheitsrisiko für das Produktportfolio erfolgreich analysiert und in Form eines überarbeiteten Software-Patches behoben. An alle Kunden, die von dem Software-Patch profitieren könnten, wurde eine Mitteilung verschickt. Darin wird der das Verfahren zur Beantragung des Patches erläutert. Cepheid empfiehlt Kunden, den Patch anzufordern, um ein sicheres Nutzererlebnis zu gewährleisten.

Wir möchten Einzelpersonen oder Organisationen mit zusätzlichen Bedenken bezüglich der Produktsicherheit ermutigen, sich an den lokalen technischen Kundendienst von Cepheid unter techsupport@cepheid.com oder per E-Mail productsecurity@cepheid.com zu wenden.

PrintNightmare Windows Print Spooler Remote Code Execution Vulnerability (CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481, CVE-2021-36958)

Aktualisiert am 14. September 2021

HINTERGRUND

Am 6. Juli 2021 veröffentlichte Microsoft einen Patch für eine kritische Sicherheitslücke bei der Remote-Code-Ausführung, die CVE-2021-34527 betrifft. Der Microsoft Windows Print Spooler-Dienst kann den Zugriff auf die Funktionalität nicht einschränken, die es Benutzern ermöglicht, Drucker und zugehörige Treiber hinzuzufügen, was es einem authentifizierten Angreifer ermöglichen kann, willkürlichen Code mit SYSTEM-Privilegien auf einem anfälligen System auszuführen. Seitdem wurden mehrere CVEs als Teil der kombinierten Sicherheitslücke „PrintNightmare“ hinzugefügt, zusammen mit zusätzlichen Patches.

Diese Schwachstelle wirkt sich auf alle Windows-Betriebssysteme aus.

REAKTION

Cepheids Forschungs- und Entwicklungsteams analysieren die Microsoft-Patches für CVE-2021-34527, CVE-2021-36947, CVE-2021-36936, CVE-2021-34483, CVE-2021-34481 für Auswirkungen auf betroffene Produkte.

CryptoAPI

Aktualisiert am 20. Januar 2020

HINTERGRUND

Am 14. Januar 2020 hat Microsoft Patches zur Behebung von 49 Schwachstellen im Rahmen seines monatlichen Patch Tuesday veröffentlicht. Zu den verfügbaren Patches gehört die Sicherheitslücke (CVE-2020-0601), die die kryptografische Funktionalität von Microsoft Windows, bekannt als Windows CryptoAPI, betrifft. Die Sicherheitslücke betrifft GeneXpert Systeme, die unter Windows 10 Professional ausgeführt werden.

REAKTION

Cepheid ist sich dieser identifizierten Sicherheitslücke bewusst und beobachtet derzeit die diesbezüglichen Entwicklungen. Bei Cepheid sind keinerlei Meldungen darüber eingegangen, dass diese Sicherheitslücke den klinischen Nutzen unserer Produkte beeinflusst. Aktuell arbeiten wir an der Bewertung potenzieller Auswirkungen der Sicherheitslücke auf unsere Produkte.

Bis jetzt können wir noch nicht bestätigen, dass die GeneXpert Systeme mit Patches zur Behebung der Sicherheitslücke CVE-2020-0601 kompatibel sind. Kompatibilitätsprüfungen sind veranlasst und werden voraussichtlich in den nächsten Wochen abgeschlossen sein.

Falls Sie benachrichtigt werden möchten, sobald die Kompatibilitätsprüfungen abgeschlossen sind, wenden Sie sich bitte an den zuständigen technischen Kundendienst von Cepheid oder schicken Sie eine E-Mail an productsecurity@cepheid.com.

DejaBlue

Aktualisiert am 13. September 2019

HINTERGRUND

Am 13. August 2019 hat Microsoft eine Reihe von Korrekturen („Fixes“) für Remote Desktop Services veröffentlicht, die zwei kritische Sicherheitslücken bei der Remote-Codeausführung (RCE) beinhalten: CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 und CVE-2019-1226. Wie die zuvor behobene „BlueKeep“-Sicherheitslücke (CVE-2019-0708) sind auch diese beiden Sicherheitslücken „wurmfähig“. Dies bedeutet, dass zukünftige Malware diese nutzen kann, um sich ohne Interaktion des Benutzers von einem anfälligen Computer zum nächsten zu verbreiten.

Die betroffenen Versionen von Windows sind Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012, Windows 8.1, Windows Server 2012 R2 und alle unterstützten Versionen von Windows 10, einschließlich Serverversionen.

Windows XP, Windows Server 2003 und Windows Server 2008 sind nicht betroffen und auch das Remotedesktopprotokoll (RDP) selbst ist nicht betroffen.

REAKTION